¶ Введение

Пользователи могут отправлять в облачные чаты DION текстовые сообщения и файлы. В них может содержаться конфиденциальная информация, поэтому для мониторинга службой безопасности есть возможность перенаправить данные из облака на проверку в DLP систему, развернутую на стороне компании-клиента.

Режимы интеграции DLP-системы на данный момент:

- Проверка текстов сообщений из DION.Чаты в уведомляющем режиме; доставка сообщения адресату/адресатам не блокируется.

- Проверка вложений к сообщениям из DION.Чаты в уведомляющем режиме; доставка вложения адресату/адресатам не блокируется.

Поддерживаются любые DLP, которые работают по ICAP/ICAPS.

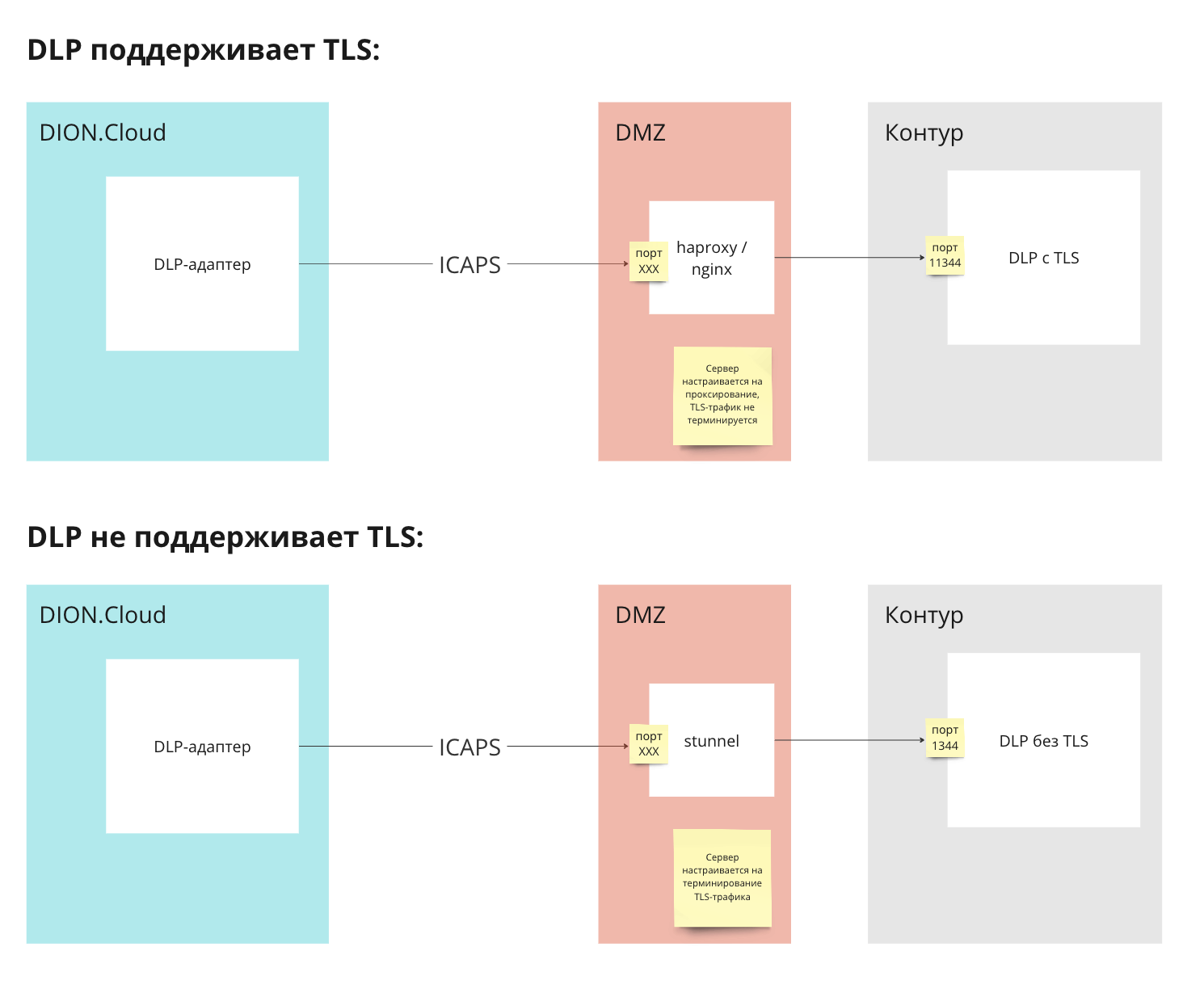

¶ Схема решения

Важно:

haproxy/nginx/stunnelне предоставляются DION, устанавливаются и настраиваются организацией самостоятельно. Это лишь примеры решений, которые могут выполнять функцию проксирования трафика или терминирования TLS-сессий. Можно использовать и другое решение.

¶ Процесс пересылки данных на корпоративный DLP:

- Пользователь отправляет сообщение адресату.

- Сообщение обрабатывается внутри облачного сервиса DION.Чаты и доставляется адресату, при этом параллельно запрос, содержащий сообщение и другую выбранную в шаблоне информацию, направляется на облачный сервис DLP-адаптер для отправки в DLP-систему, расположенную на площадке организации.

- DLP-адаптер направляет сообщение в прокси-сервер в DMZ сегменте сети организации.

- В зависимости от настроек сервера в DMZ зашифрованный трафик проксируется в DLP-систему или расшифровывается на сервере и пересылается в DLP-систему в открытом виде.

¶ Сетевые доступы

| № | Инициатор | Получатель | Порт | Протокол | Назначение | ||

| IP | FQDN | IP | FQDN | ||||

| 1 |

80.85.252.1 80.85.252.4 185.247.192.101 185.247.192.104 185.228.50.78 185.228.50.79 |

*.dion.vc | haproxy/nginx/stunnel |

Зависит от конфигурации haproxy/nginx/stunne |

ICAPS | Передача сигнальной и управляющей информации в облако DION | |

| 2a | haproxy/nginx | DLP | 11344 по умолчанию, но зависит от конфигурации DLP | ICAPS | Перенаправление (проксирование) зашифрованной информации из DMZ-зоны в DLP | ||

| 2b | stunnel | DLP | 1344 по умолчанию, но зависит от конфигурации DLP | ICAP | Расшифровка и пересылка информации из DMZ-зоны в DLP | ||

¶ Настройка интеграции

¶ Настройка проксирующего сервиса

Необходимо развернуть в DMZ проксирующий сервис. Если DLP-система поддерживает TLS, достаточно простого проксирования трафика. Если TLS не поддерживается на DLP, необходимо, чтобы сервис терминировал TLS и пересылал информацию на DLP в открытом виде.

В качестве прокси может выступать haproxy или nginx, настроенные на проксирование.

В качестве терминирующего сервиса можно использовать stunnel.

¶ Настройка stunnel

Stunnelне является сервисом DION, поэтому инструкция ниже представлена в ознакомительных целях. В случае проблем, рекомендуем воспользоваться официальным руководством по установке.

Stunnelможет работать на выделенном сервере или находиться в изолированной программной среде вchroot. Все варианты использованияstunnelпредставлены в официальном руководстве.

1. Установите stunnel с помощью соответствующего менеджера пакетов. Например, в Ubuntu выполните следующую команду из окна терминала от имени привилегированного пользователя:

sudo apt install stunnel2. С помощью доверенного удостоверяющего центра выпустите сертификаты для TLS. Сохраните приватные и открытые ключи для шифрования связи с помощью stunnel в едином файле с ограниченным доступом.

sudo cat private_key.pem public_key.pem >> /etc/pki/tls/private/stunnel.pem3. Создайте файл конфигурации /etc/stunnel/stunnel.conf:

sudo touch /etc/stunnel/stunnel.conf4. Откройте файл на редактирование:

nano /etc/stunnel/stunnel.conf5. Внесите в файл следующие строки:

[dlp_icap]

accept = 0.0.0.0:11344

connect = 0.0.0.0:1344

cert = /etc/pki/tls/private/stunnel.pemгде:

dlp_icap— имя службы, которую мы настраиваем в следующих строках.Stunnelподдерживает переадресацию нескольких соединений.accept— IP-адрес и порт, которые будут принимать соединения ICAPS. В этом примере это локальный хост и порт 11344.connect— IP-адрес и порт, на котором DLP прослушивает запросы ICAP. В этом примере тот же компьютер и порт по умолчанию 1344.cert— ссылка на файл с сертификатами

5. Запустите stunnel и включите его автоматический запуск после загрузки системы:

sudo systemctl start stunnel

sudo systemctl enable stunnel

¶ Настройки в административной панели DION

- Перейдите в панель администратора DION (для получения доступа обратитесь в службу поддержки DION).

- В разделе Организации выберите организацию и перейдите в Общие настройки → Проверка DLP → Редактировать параметры.

- Заполните данные во всплывающем окне:

- хост и порт для подключения

- адреса для интерфейсов проверок

- шаблон встроенного в ICAP-запрос HTTP-запроса

4. Сохраните изменения.

Пример:

¶ Заполнение шаблона

Шаблон — это шаблон HTTP-запроса (инкапсулированного в ICAP-запрос), который отправляется на проверку в DLP-систему.

В шаблоне указывается стандартная для HTTP-запроса информация:

- стартовая строка

- заголовки

- тело

Параметры в шаблоне могут быть обрамленные символами "%" и "$", без обрамления.

- Параметры без обрамления являются константными и встраиваются в ICAP-запрос в том виде, в котором записаны.

- Параметры, обрамленные в "$" являются обязательными для корректного формирования ICAP-запроса.

- Параметры, обрамленные в "%" являются опциональными и могут служить дополнительной проверкой сообщения DLP-системой.

Доступные параметры:

| Название | Описание |

|---|---|

| Обрамленные в % | |

| message_id | Идентификатор сообщения |

| sender_user_id | Идентификатор пользователя, отправившего сообщение |

| sender_email | Почта отправителя сообщения (если присутствует) |

| chat_id | Идентификатор чата |

| chat_name | Название чата |

| file_name | Название файла |

| send_date | Дата и время отправки сообщения |

| Обрамленные в $ | |

| http_method | HTTP-метод |

| http_url | Адрес, на который шел HTTP-запрос |

| body_length | Размер тела в байтах |

| content_type | Тип контента (для файлов) |

| body | Содержимое контента (файл, текст сообщения) |

Имена заголовков указываются в формате ICAP.

¶ Пример шаблона встроенного в ICAP-запрос HTTP-запроса:

$http_method$ $http_url$ HTTP/1.1

X-Source-Id: %sender_user_id%

X-Source-Email: %sender_email%

X-Chat-Name: %chat_name%

X-Filename: %file_name%

$body$Шаблон будет преобразовываться в ICAP-запрос следующего вида для проверки сообщения:

REQMOD icap://icap-service:11344/icap/fast ICAP/1.0

Allow: 204

Host: 4903d9c980e1

Encapsulated: req-hdr=0, req-body=196POST https://localhost:9087/v1/messages/batch HTTP/1.1

X-Source-Id: a2737903-3d8d-4ba6-bbba-6839cc6c442c

X-Source-Email: test_user1@test.ru

X-Chat-Name: Test200_mention

33

Контент сообщения

0И для проверки файлов:

REQMOD icap://icap-service:11344/icap/fast ICAP/1.0

Allow: 204

Host: 4903d9c980e1

Encapsulated: req-hdr=0, req-body=196

POST https://localhost:9087/v1/messages/batch HTTP/1.1

X-Source-Id: a3848014-4d9d-5ba7-bbba-7940cc7c553c

X-Source-Email: test_user1@test.ru

X-Chat-Name: Test200_mention

X-File-Name: little_cat.jpg

84

<Bytes of file>

0

¶ Раздел Чаты

- В разделе Организации выберите организацию и перейдите в раздел Чаты.

- Установите переключатель Проверка сообщений чата DLP-системой в положение включено.

- Сохраните изменения.

¶ Проверка подключения

С помощью ICAP-клиента проверьте доступность URL, который был указан в качестве хоста в административной панели DION.

Например, для ICAP-клиента из состава дистрибутива c-icap:

c-icap-client -i <host_url> -p 11344 -tls -tls-no-verifyгде <url> — это публичный адрес/хост.