¶ Ожидаемый результат

После выполнения шагов данного руководства ожидается, что:

- При открытии в браузере https://dion.vc/video пользователи из локальной сети попадают на гибридный экземпляр видеопортала.

- В локальном портале доступны облачные записи.

- Вся основная функциональность портала работает корректно: разделы, ссылки, загрузка видеофайлов.

- Записи, созданные в гибридных конференциях, отображаются в портале.

¶ О решении

Архитектура DION поддерживает гибридный сценарий: часть сервисов работает локально, часть — в облаке. На площадке компании разворачиваются гибридные узлы (hybrid nodes), которые обрабатывают медиатрафик и хранят записи конференций. Это позволяет проводить конференции в защищённом контуре, не передавая медиатрафик в облако.

Гибридный видеопортал DION Video обеспечивает хранение, просмотр и управление видеозаписями внутри корпоративного контура. При этом сигнальный трафик и управляющие команды проходят через облако DION, а метаданные видео (названия, описания, комментарии, таймкоды) сохраняются в облачной базе в зашифрованном виде. Такой подход сочетает безопасность локальной обработки с интеграцией и возможностями облачных сервисов DION.

Для работы портала требуется S3-хранилище, в котором сохраняются загруженные файлы и записи конференций. Оно не входит в комплект — компания должна использовать собственное решение или демо-образ, предоставляемый вместе с сервисами записи (см. здесь.).

В этом руководстве описана установка и настройка узлов гибридного видеопортала DION Video. Подробные инструкции по установке и настройке гибридных сервисов конференций с записью DION приведены в отдельной документации. см. здесь.

¶ Функциональные особенности видеопортала DION Video в гибридном варианте

- Используется локальный экземпляр портала.

- Все загруженные видео хранятся в локальном S3.

- При наличии сервисов записи на портале доступны записи гибридных конференций.

- На облачном портале записи гибридных конференций не отображаются.

- Поддерживается запись экрана.

- В административной панели DION можно включить параметр, позволяющий отображать весь контент облачного видеопортала в локальной версии DION Video.

¶ Особенности и ограничения работы с записями в гибридном портале DION Video

Записи облачных конференций:

- По умолчанию запись облачной конференции доступна для просмотра только владельцу.

- Внутри корпоративного контура карточка такой записи видна и открывается, но изменить данные (название, описание, права доступа, модераторы) нельзя — при попытке редактирования появляется сообщение «Недоступно в вашей сети».

- Чтобы поделиться записью с коллегами, можно выбрать один из вариантов:

- Подключиться к DION извне, выдать права доступа и отправить ссылку.

- Скачать запись из облака и загрузить её заново в гибридный портал, после чего поделиться ссылкой уже оттуда.

Записи гибридных конференций:

- Карточки записей доступны для редактирования (название, описание, права доступа, список модераторов).

- Скачивание записей возможно через сервисы записи конференций. Готовые видеофайлы предоставляются сервисом Record Delivery.

Загруженные видео:

- Доступно редактирование карточек (название, описание, права доступа, модераторы) и возможность делиться ими с коллегами.

- Скачивание через портал недоступно — исходный файл остаётся у владельца.

Записи экрана:

- По умолчанию такие записи доступны только для просмотра внутри корпоративного контура.

- Карточку записи можно редактировать (название, описание, права доступа, модераторы).

- Скачивание файлов записей экрана недоступно.

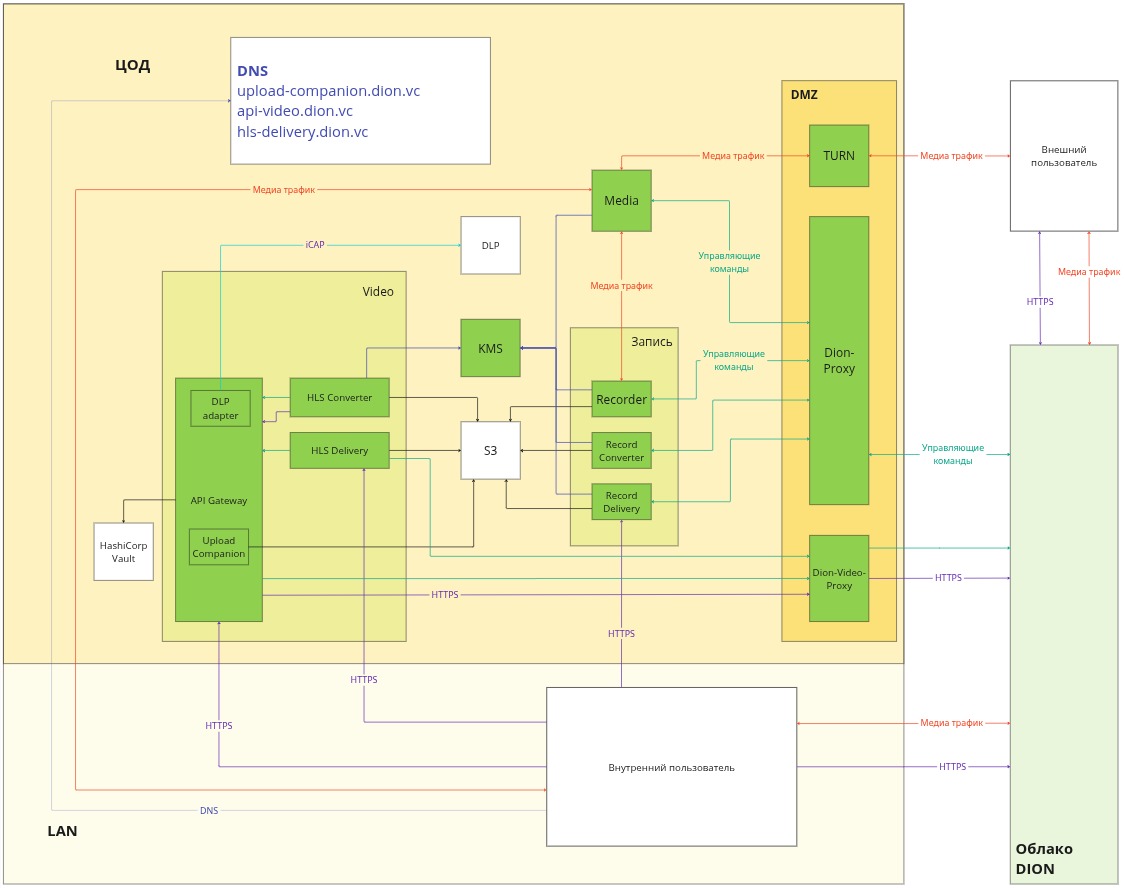

¶ Архитектура

Гибридная схема разделяет локальную обработку медиаконтента и облачное управление. Сам видеоконтент хранится и отдаётся локально (S3, HLS), а сигнальный трафик и метаданные синхронизируются с облаком DION по защищённым каналам.

¶ Компоненты

- DMZ Video Proxy: Защищённый шлюз предназначен для связи гибридных узлов с облаком DION (gRPC/HTTPS). Находится в демилитаризованной зоне, инициирует исходящие соединения.

- API Video Gateway: Отвечает за передача управляющих команд между DION Video и облаком DION — API-слой портала и интеграция с облаком, формирует и обновляет метаданные.

- Upload Companion: Загрузка файлов в локальное S3-хранилище по HTTPS (бакет video).

- HLS Converter: Конвертация видео в формат HLS, берёт исходники из S3 (video или records), транскодирует в HLS, пишет результат обратно в S3.

- HLS Delivery: Доставка видео в формате HLS, отдаёт контент конечным пользователям по HTTPS с чтением HLS-сегментов из S3.

- DLP Adapter (опционально): Отправка метаданных на проверку в корпоративный DLP.

- Объектное хранилище S3: Может содержать два бакета — records (записи конференций) и video (загружаемые видео). Работает по HTTPS, настроены CORS и Lifecycle.

- KMS/Vault (опционально): Отвечает за генерацию и хранение ключей для шифрования полей метаданных и объектов.

- Облако DION: Сигнальный контур и облачная БД метаданных (хранение в шифрованном виде), опциональное отображение «облачного» контента.

¶ Логические потоки

Загрузка пользовательского видео:

- Клиент DION → Upload Companion → S3: video.

- API Video Gateway создаёт/обновляет карточку видео и метаданные.

- HLS Converter берёт исходник из video, генерирует HLS и сохраняет в тот же бакет.

- HLS Delivery по запросу пользователя отдаёт плейлист/сегменты по HTTPS.

Просмотр видео:

Клиент DION → API Video Gateway (получение метаданных/списков) → HLS Delivery (поток HLS) → чтение сегментов из S3.

Записи конференций:

- Сервис записи складывает файлы в S3 (бакет records).

- HLS Converter берёт исходник из records, генерирует HLS и сохраняет в бакет video.

- API Video Gateway публикует запись в каталоге портала.

Метаданные и облако:

API Video Gateway ↔ DMZ Video Proxy ↔ Облако DION: обмен служебными командами и синхронизацией метаданных.

¶ Сетевые границы и DNS

Зоны:

- DMZ — только DMZ Video Gateway (исходящие соединения в облако).

- LAN — все остальные сервисы и S3, доступны пользователям из внутренней сети.

Split-DNS: рабочие места внутри контура должны разрешать api-video.dion.vc, upload-companion.dion.vc, hls-delivery.dion.vc во внутренние адреса. DMZ Video Proxy должен разрешать *.dion.vc во внешние адреса облака DION.

¶ Варианты развертывания

Минимальный (три виртуальные машины):

Для работы гибридного видеопортала достаточно развернуть три виртуальные машины:

- VM1 (DMZ): DMZ Video Proxy — обеспечивает связь с облаком DION.

- VM2 (LAN): API Video Gateway + Upload Companion + HLS Delivery (+ DLP Adapter опционально) — объединяет ключевые сервисы портала.

- VM3 (LAN): HLS Converter — выполняет конвертацию видео в формат HLS. Этот наиболее ресурсоёмкий сервис, поэтому рекомендуется отдельная машина.

Расширенный: разнести все сервисы по отдельным виртуальным машинам для повышения отказоустойчивости.

¶ Доступ и хранение

- Метаданные видео (названия, описания, комментарии, таймкоды) хранятся в облачной базе DION в зашифрованном виде.

- Перед отправкой данные шифруются ключом, сгенерированным через KMS на стороне компании (поддерживается HashiCorp Vault).

- Пользовательские запросы в облако можно направлять через DLP компании.

- Все видеозаписи, загруженные через гибридный портал, сохраняются в локальном S3.

- Доступ к гибридному порталу (просмотр и загрузка видео) возможен только из корпоративного контура.

- Для доступа извне используйте корпоративную сеть или VPN с корректным разрешением DNS.

- При подключении к DION извне доступны только облачные записи.

¶ Перед началом установки

Перед установкой гибридного видеопортала DION Video убедитесь, что инфраструктура готова и выполнены базовые шаги подготовки.

¶ Предварительные условия

- Операционная система: необходимо использовать Ubuntu 20.04.6 LTS (другие версии на данный момент не поддерживаются).

- Ресурсы: рассчитайте мощности серверов/ВМ в соответствии с Требования к ресурсам гибридных узлов DION.

- Сеть: обеспечьте доступность сетевых взаимодействий согласно Сетевые доступы DION.

- Удостоверяющий центр (УЦ): используйте корпоративный УЦ или самоподписанные сертификаты (см. Выпуск самоподписанного SAN SSL сертификата).

- Репозитории ОС: необходимо обеспечить доступ серверов к официальным репозиториям Ubuntu для установки зависимостей. Без этого часть пакетов может не установиться корректно.

- S3-хранилище: обязательно для работы портала. При отсутствии корпоративного S3 можно развернуть демо-образ MinIO (⚠️ не для продуктивной среды), см. инструкцию.

- Права доступа: для редактирования конфигурационных файлов и управления сервисами требуются root-права (используйте sudo).

¶ Подготовка окружения

¶ Сертификаты

Для работы гибридного портала нужны три комплекта сертификатов в формате PEM (сертификат, приватный ключ, корневой УЦ).

Корпоративные сертификаты (выпускаются в УЦ организации):

DION Video — для межсервисного взаимодействия и доступа к порталу. Сертификат должен применяться как на стороне сервера, так и на стороне клиента.

Расширения сертификата:

- CN: video.dion.vc

- AltNames: api-video.dion.vc, upload-companion.dion.vc, hls-delivery.dion.vc

- keyUsage = digitalSignature, keyEncipherment ( Key Usage = Digital Signature, Key Encipherment )

- extendedKeyUsage = serverAuth, clientAuth ( Enhanced Key Usage = TLS Web Server Authentication, TLS Web Client Authentication )

S3 — для HTTPS-доступа к объектному хранилищу.

- CN: FQDN сервера S3 (например, s3.company.local)

- AltNames: IP-адрес сервера S3

Корневой сертификат корпоративного УЦ (или самоподписанный) должен быть установлен в доверенные сертификаты на клиентских устройствах.

Сертификаты от команды DION:

Используются для DMZ Video Proxy. Выдаются по запросу на почту support@diongo.ru.

| Если такие сертификаты уже выдавались ранее для других сервисов DION, их можно использовать повторно. |

¶ DNS (Split-DNS)

В корпоративном DNS создайте записи:

- api-video.dion.vc → API Video Gateway

- upload-companion.dion.vc → Upload Companion

- hls-delivery.dion.vc → HLS Delivery

Сервер DMZ Video Proxy должен разрешать все имена *.dion.vc в актуальные адреса облака DION.

¶ Объектное хранилище S3

Основные требования:

- Для работы гибридного портала необходимо объектное хранилище S3.

- Предполагается, что в организации уже есть корпоративное S3. (например которое используется для хранения аудио- и видеозаписей конференций)

- Если S3 нет, для пилотной инсталляции можно развернуть демо-образ S3 Minio (⚠️ не для продуктивной среды, так как не поддерживает отказоустойчивость).

Если уже используются сервисы конференций с записью

|

Важно для инсталляций, где сервисы конференций с записью уже развернуты:

Прежде чем переходить к установке гибридного видеопортала, убедитесь, что объектное хранилище S3 доступно по HTTPS и что все сервисы конференций с записью подключаются к S3 по HTTPS. |

Что проверить:

- S3 по HTTPS

Хранилище доступно по адресу вида https://<s3-fqdn-or-ip>:9001. - Подключение сервисов конференций с записью к S3 по HTTPS

Проверьте параметры подключения к S3 в конфигурационных файлах следующих сервисов — в секциях #S3 должно быть явно задано S3_USE_SSL=true:

Audiohub — /etc/dion/audiohub.conf

Recorder — /etc/dion/recorder.conf

Record Converter — /etc/dion/record-converter.conf

Record Delivery — /etc/dion/record-delivery.conf

Подробную информацию по настройке сервисов конференций с записью см. здесь.

После переключения выполните перезапуск соответствующих сервисов и проверьте логи на отсутствие ошибок подключения к S3.

Настройка бакетов:

- При установке сервисов конференций используется бакет records — возьмите его параметры из существующей конфигурации.

- Для видеопортала необходимо дополнительно создать бакет video для загружаемых файлов.

- Для каждого бакета получите пару ключей:

- access-key

- secret-key

- В конфигурационных файлах DION указываются: адрес хоста S3, порт, имя бакета и ключи доступа.

Настройка S3 (на примере MinIO):

- В веб-консоли MinIO создайте новый бакет с именем video.

- Сразу при создании сохраните пару ключей (access-key, secret-key) — позже их получить невозможно.

- Перейдите в созданный бакет и откройте раздел Lifecycle.

- Добавьте новое правило: Add Lifecycle Rule → Type of lifecycle → Expiry → After → 1 days → Prefix – cache.

- Сохраните правило.

⚠️ Это позволит автоматически очищать временные файлы и предотвратит переполнение хранилища копиями облачного контента (кэш облачного видео).

¶ Файлы для установки

- Скачайте установочные пакеты DION Video на подготовленные серверы/виртуальные машины.

- Перенесите два комплекта сертификатов (выданные командой DION и сгенерированные вашим УЦ) на каждый сервер/виртуальную машину.

¶ Обновление гибридного видеопортала

Эта секция содержит инструкции для администраторов, выполняющих обновление существующей установки DION Video до новой версии.

| Cохраните ключи шифрования! |

Перед началом обновления обязательно сохраните значения key и iv из файла предыдущей версии /etc/dion/api-video-gateway.yml — он находится на сервере API Video Gateway.

Если эти значения будут утеряны, ранее зашифрованные видео станут недоступны. Сохраните ключи в надёжном месте.

В предыдущих версиях секция выглядела так:

# Шифрование данных в БД

# В случае если значение enabled в разделе vault равно true, параметры encryption не используются

# Указать в полях key и iv пару 256-битных строк для шифрования AES-256.

# Пример: key: 0123456789ABCDEF1234567890ABCDEF

# Пример: iv: 1234567890ABCDEF

encryption:

key: 0123456789ABCDEF1234567890ABCDEF

iv: 1234567890ABCDEF

¶ Резервное копирование конфигураций

Перед обновлением выполните резервное копирование конфигураций на всех серверах, где установлены компоненты DION Video предыдущей версии.

Конфигурационные файлы DION:

tar -cvf ~/backup_dion_configs_$(date +%F).tar /etc/dion/Сообщение tar: Removing leading '/' from member names — нормальное; архив создастся корректно.

Конфигурационные файлы Nginx:

tar -cvf ~/backup_nginx_conf_$(date +%F).tar /etc/nginx/conf.d/

¶ Удаление старых версий и очистка системы

1. Перед установкой новой версии удалите пакеты DION предыдущей версии. Найти установленные пакеты можно через apt:

apt list | grep -E "dion|dlp" Возможные названия пакетов:

- dion-api-video-gateway

- dion-hls-delivery

- dion-upload-companion

- dion-hls-converter

- dion-dmz-video-proxy

- dion-dlp-adapter

2. Удалите все найденные пакеты:

sudo apt remove <имя_пакета>3. Дополнительно на сервере API Video Gateway удалите старые frontend-файлы:

sudo rm -rf /app/dion/frontend/*

¶ Подготовка к установке новой версии

Проверьте, что:

- сохранены значения encryption.key и encryption.iv из файла предыдущей версии /etc/dion/api-video-gateway.yml на сервере API Video Gateway;

- старые пакеты удалены.

Далее переходите к разделу Установка DION Video.

¶ Установка DION VIDEO

¶ Сервер Nginx

Nginx необходим на всех виртуальных машинах гибридного DION Video, где развёрнуты сервисы:

- API Video Gateway

- Upload Companion

- HLS Delivery

Следующие шаги необходимо повторить на каждой виртуальной машине. Если все сервисы развернуты на одной машине, установка проводится на ней.

| Nginx необходимо установить до установки пакетов DION. Не изменяйте стандартный путь /etc/nginx. |

Установка и настройка Nginx:

1. Выполните команду (необходимо сделать до установки сервисов DION):

apt update && apt install nginx2. Удалите стандартный конфигурационный файл:

rm /etc/nginx/sites-enabled/default3. Перезапустите Nginx и убедитесь, что сервис запущен без ошибок:

systemctl restart nginx

systemctl status nginx

¶ Сервис DMZ Video Proxy

1. Установите пакет dmz-video-proxy:

sudo apt install -f /полный путь к пакету/имя файла2. Отредактируйте конфигурационный файл /etc/dion/dmz-video-proxy.yml:

nano /etc/dion/dmz-video-proxy.yml3. Заполните конфигурационный файл в соответствии с комментариями в файле:

# ====================== Конфигурация dmz-video-proxy ======================

# Сервис проксирует сетевой трафик между гибридным контуром и облаком DION.

#

# Используются YAML-якоря (&NAME) и ссылки (*NAME).

# Основные значения задаются один раз и далее подставляются автоматически.

#

# Правила редактирования:

# - Меняйте только значения справа от двоеточия, если рядом есть комментарий.

# - Структуру и формат файла не изменяйте.

# -------------------- Сертификаты --------------------

# Пути к TLS-файлам для mTLS.

# CORP_* — внутренние сертификаты компании для межсервисного взаимодействия.

# DION_* — сертификаты, которые выпускает команда DION для работы с Облаком.

# Укажите серверный сертификат, приватный ключ и корневой сертификат CA.

# Пример:

# anchorCORP_CERT: &CORP_CERT "/etc/ssl/corp.contur/corp_srv.crt"

# anchorCORP_CERT_KEY: &CORP_CERT_KEY "/etc/ssl/corp.contur/corp_srv.key"

# anchorCORP_CA: &CORP_CA "/etc/ssl/corp.contur/corp_ca.pem"

anchorCORP_CA: &CORP_CA "/etc/ssl/corp.contur/corp_ca.pem"

anchorCORP_CERT: &CORP_CERT "/etc/ssl/corp.contur/corp_srv.crt"

anchorCORP_CERT_KEY: &CORP_CERT_KEY "/etc/ssl/corp.contur/corp_srv.key"

anchorDION_CA: &DION_CA "/etc/ssl/dion/dion_ca.pem"

anchorDION_CERT: &DION_CERT "/etc/ssl/dion/dion_client.crt"

anchorDION_CERT_KEY: &DION_CERT_KEY "/etc/ssl/dion/dion_client.key"4. Сохраните изменения в файле: ctrl+O ctrl+X в Nano.

5. Перезапустите сервис и убедитесь что сервис запущен без ошибок:

systemctl restart dion-dmz-video-proxy

systemctl status dion-dmz-video-proxy

¶ Cервис API Video Gateway

| На сервере необходим nginx. См раздел Установка и настройка nginx. |

Установите пакет dion-api-video-gateway:

sudo apt install -f /полный путь к пакету/имя файла

Конфигурация Nginx:

1. Откройте на редактирование конфигурационный файл /etc/nginx/conf.d/nginx_api_gateway_frontend.conf:

nano /etc/nginx/conf.d/nginx_api_gateway_frontend.conf2. Заполните конфигурационный файл в соответствии с комментариями в файле:

# Укажите абсолютные пути до сертификата (.crt) и приватного ключа (.key),

# выпущенных внутренним удостоверяющим центром сертификации (УЦ). В конце каждой директивы оставьте точку с запятой.

# Пример:

# ssl_certificate /etc/ssl/corp.contur/corp_srv.crt;

# ssl_certificate_key /etc/ssl/corp.contur/corp_srv.key;

ssl_certificate /etc/ssl/corp.contur/corp_srv.crt;

ssl_certificate_key /etc/ssl/corp.contur/corp_srv.key;3. Перезапустите Nginx и убедитесь, что сервис запущен без ошибок:

systemctl restart nginx

systemctl status nginx

Конфигурация API Video Gateway:

1. Откройте на редактирование конфигурационный файл /etc/dion/api-video-gateway.yml:

nano /etc/dion/api-video-gateway.yml2. Заполните конфигурационный файл в соответствии с комментариями в файле:

# ========================== Конфигурация API Video Gateway ==========================

# Сервис отвечает за обмен метаданными с облаком DION и взаимодействие с другими компонентами.

#

# Используются YAML-якоря (&NAME) и ссылки (*NAME), чтобы задавать значения один раз

# и подставлять их в несколько мест ниже.

#

# Правила редактирования:

# - В этом файле можно менять только переменные, у которых есть поясняющий комментарий справа.

# - Эти переменные встречаются ниже по конфигурации.

# - Формат, отступы и структуру файла не изменяйте.

# -------------------- Организация --------------------

# Уникальный идентификатор вашей организации (UUID). Выдаётся DION.

# Найти можно в админ-панели DION → Настройки организации.

# Пример:

# anchorOrganizationId: &organizationId 00000000-0000-0000-0000-00000000000

anchorOrganizationId: &organizationId 00000000-0000-0000-0000-00000000000

# -------------------- Сертификаты --------------------

# Пути до TLS-файлов (сертификат, приватный ключ и корневой CA),

# которые должен выпустить корпоративный удостоверяющий центр (УЦ).

# Эти файлы обеспечивают защищённое взаимодействие сервисов внутри контура.

# Пример:

# anchorCORP_CERT: &CORP_CERT "/etc/ssl/corp.contur/corp_srv.crt"

# anchorCORP_CERT_KEY: &CORP_CERT_KEY "/etc/ssl/corp.contur/corp_srv.key"

# anchorCORP_CA: &CORP_CA "/etc/ssl/corp.contur/corp_ca.pem"

anchorCORP_CERT: &CORP_CERT "/etc/ssl/corp.contur/corp_srv.crt"

anchorCORP_CERT_KEY: &CORP_CERT_KEY "/etc/ssl/corp.contur/corp_srv.key"

anchorCORP_CA: &CORP_CA "/etc/ssl/corp.contur/corp_ca.pem"

# -------------------- Сетевые адреса --------------------

# Адреса DMZ-шлюзов (dmz-video-proxy), через которые сервис связывается с облаком.

# Укажите host:port для gRPC и URL для HTTPS.

# Пример:

# anchorVideo_proxy: &video_proxy 192.0.2.10:9764

# anchorVideo_proxy_http: &video_proxy_http https://192.0.2.10

anchorVideo_proxy: &video_proxy 192.0.2.10:9764

anchorVideo_proxy_http: &video_proxy_http https://192.0.2.10

# -------------------- DLP Adapter --------------------

# Включение интеграции с DLP Adapter.

# Значение: true/false (по умолчанию false).

# Если включено — укажите адрес и порт адаптера.

# Если не используется — оставьте выключенным.

# Пример:

# anchorDLP_adapter_switch: &dlp_adapter_switch true

# anchorDLP_adapter: &dlp_adapter 192.0.2.10:9147

anchorDLP_adapter_switch: &dlp_adapter_switch false

anchorDLP_adapter: &dlp_adapter 192.0.2.10:9147

# -------------------- Ключи шифрования --------------------

# key и iv в hex-формате Используются для шифрования данных и записей.

# Для генерации можно использовать OpenSSL

# Пример команды:

# key=$(openssl rand -hex 32); iv=$(openssl rand -hex 8); printf 'key=%s\niv=%s\n' "$key" "$iv"

# Храните их безопасно, так как от них зависит доступ к данным.

# Пример:

# anchorEncryption-key: &encryption-key 00000000000000000000000000000000

# anchorEncryption-iv: &encryption-iv 0000000000000000

anchorEncryption-key: &encryption-key 00000000000000000000000000000000

anchorEncryption-iv: &encryption-iv 0000000000000000

- Если в вашей организации используется Hashicorp Vault и вы хотите хранить в нем ключи для шифрования данных, которые используются для шифрования видеозаписей при хранении в S3, внесите изменения в секции

Настройки приложения → vault:. В противном случае секреты для генерации ключей хранятся в конфигурационном файла Api Video Gateway.

# -------------------- Настройки приложения --------------------

application:

vault:

isEnabled: false # Hashicorp Vault

tlsSkipVerify: true

caCert: # Путь к CA сертификату для Vault

clientCert: # Путь к client cert

clientKey: # Путь к client key

insecureSkipVerify: true

address: # Адрес сервера Vault3. Сохраните изменения в файле: ctrl+O ctrl+X в Nano.

4. Перезапустите сервис и убедитесь что сервис запущен без ошибок:

systemctl restart dion-api-video-gateway

systemctl status dion-api-video-gateway5. Дополнительно проверьте логи на отсутствие ошибок:

journalctl -u dion-api-video-gateway -n 20

¶ Cервис Upload Companion

|

1. Установите пакет ImageMagick:

- В настоящее время Upload Companion совместим с версией пакета ImageMagick в диапазоне от 6.9.1-7 до 6.9.10.23

apt install imagemagick2. Установите пакет dion-upload-companion:

sudo apt install -f /полный путь к пакету/имя файла

Конфигурация Nginx:

Если API Video Gateway, HLS Delivery или Upload Companion установлены на одной виртуальной машине, в каталоге /etc/nginx/conf.d/ создаются несколько файлов перенаправлений:

- nginx_redirect_to_https.conf — создаёт сервис Upload Companion

- nginx_redirect_to_https_dv.conf — создаёт сервис HLS Delivery

- nginx_redirect_to_https_gw.conf — создаёт сервис API Video Gateway

1. Для корректной работы оставьте только один актуальный конфигурационный файл. Остальные нужно очистить:

sudo truncate -s 0 /etc/nginx/conf.d/nginx_redirect_to_https.conf

sudo truncate -s 0 /etc/nginx/conf.d/nginx_redirect_to_https_dv.conf2. Откройте на редактирование конфигурационный файл /etc/nginx/conf.d/nginx_upload_companion.conf:

nano /etc/nginx/conf.d/nginx_upload_companion.conf3. Заполните конфигурационный файл в соответствии с комментариями в файле:

# Укажите абсолютные пути до сертификата (.crt) и приватного ключа (.key),

# выпущенных внутренним удостоверяющим центром сертификации (УЦ). В конце каждой директивы оставьте точку с запятой.

# Пример:

# ssl_certificate /etc/ssl/corp.contur/corp_srv.crt;

# ssl_certificate_key /etc/ssl/corp.contur/corp_srv.key;

ssl_certificate /etc/ssl/corp.contur/corp_srv.crt;

ssl_certificate_key /etc/ssl/corp.contur/corp_srv.key;4. Перезапустите Nginx и убедитесь, что сервис работает:

sudo systemctl restart nginx

sudo systemctl status nginx

Конфигурация Upload Companion:

1. Откройте на редактирование конфигурационный файл /etc/dion/upload-companion.yml:

sudo nano /etc/dion/upload-companion.yml2. Заполните конфигурационный файл в соответствии с комментариями в файле:

# ====================== Конфигурация Upload Companion ======================

# Сервис отвечает за загрузку файлов в S3-хранилище (бакет video).

# Работает вместе с API Video Gateway для авторизации и публикации метаданных.

#

# Используются YAML-якоря (&NAME) и ссылки (*NAME), чтобы задавать значения один раз

# и подставлять их в несколько мест ниже.

#

# Правила редактирования:

# - В этом файле можно менять только переменные, у которых есть поясняющий комментарий справа.

# - Эти переменные встречаются ниже по конфигурации.

# - Формат, отступы и структуру файла не изменяйте.

# -------------------- API Gateway --------------------

# Адрес и порт API Video Gateway, через который Upload Companion

# получает токены доступа и подтверждает операции.

# Пример:

# anchorAPI_video_gw_ip_port: &api_video_gw_ip_port 192.0.2.10:9001

anchorAPI_video_gw_ip_port: &api_video_gw_ip_port 192.0.2.10:9001

# -------------------- Сертификаты --------------------

# Пути до TLS-файлов (сертификат, приватный ключ и корневой CA),

# которые должен выпустить корпоративный удостоверяющий центр (УЦ).

# Эти файлы обеспечивают защищённое взаимодействие сервисов внутри контура.

# Пример:

# anchorCORP_CERT: &CORP_CERT "/etc/ssl/corp.contur/corp_srv.crt"

# anchorCORP_CERT_KEY: &CORP_CERT_KEY "/etc/ssl/corp.contur/corp_srv.key"

# anchorCORP_CA: &CORP_CA "/etc/ssl/corp.contur/corp_ca.pem"

anchorCORP_CERT: &CORP_CERT "/etc/ssl/corp.contur/corp_srv.crt" # Сертификат сервиса (с SAN)

anchorCORP_CERT_KEY: &CORP_CERT_KEY "/etc/ssl/corp.contur/corp_srv.key" # Приватный ключ сервиса

anchorCORP_CA: &CORP_CA "/etc/ssl/corp.contur/corp_ca.pem" # Корневой сертификат корпоративного CA

# -------------------- Подключение к S3 --------------------

# Доступ к S3, где будут храниться:

# - загруженные пользователями видео через портал;

# - обработанные записи видеоконференций (HLS-конвертированные файлы).

# Укажите: адрес и порт сервера, пару ключей доступа и имя бакета (video).

# Бакет должен быть создан заранее.

# Пример:

# anchorS3_host_port: &s3_host_port 192.0.2.10:9000

# anchorS3_accessKey: &s3_accessKey 0000000000000000

# anchorS3_secretKey: &s3_secretKey 00000000000000000000000000000000

# anchorS3_video_bucketName: &s3_video_bucketName video

anchorS3_host_port: &s3_host_port 192.0.2.10:9000 # Адрес и порт S3

anchorS3_accessKey: &s3_accessKey 0000000000000000 # Access Key для S3

anchorS3_secretKey: &s3_secretKey 00000000000000000000000000000000 # Secret Key для S3

anchorS3_video_bucketName: &s3_video_bucketName video # Имя бакета (обычно "video")3. Сохраните изменения в файле: ctrl+O ctrl+X в Nano.

4. Перезапустите сервис и убедитесь что сервис запущен без ошибок:

systemctl restart dion-upload-companion

systemctl status dion-upload-companion5. Дополнительно проверьте логи на отсутствие ошибок:

journalctl -u dion-upload-companion -n 20

¶ Cервис HLS Delivery

| На сервере необходим nginx. См раздел Установка и настройка nginx. |

Установите пакет dion-hls-delivery:

sudo apt install -f /<полный путь к пакету>/<имя файла>

Конфигурация nginx:

- Откройте на редактирование конфигурационный файл /etc/nginx/conf.d/nginx_hls_delivery.conf:

nano /etc/nginx/conf.d/nginx_hls_delivery.conf2. Заполните конфигурационный файл в соответствии с комментариями в файле:

# Укажите абсолютные пути до сертификата (.crt) и приватного ключа (.key),

# выпущенных внутренним удостоверяющим центром сертификации (УЦ). В конце каждой директивы оставьте точку с запятой.

# Пример:

# ssl_certificate /etc/ssl/corp.contur/corp_srv.crt;

# ssl_certificate_key /etc/ssl/corp.contur/corp_srv.key;

ssl_certificate /etc/ssl/corp.contur/corp_srv.crt;

ssl_certificate_key /etc/ssl/corp.contur/corp_srv.key;3. Если API Video Gateway, HLS Delivery или Upload Companion установлены на одной виртуальной машине, в каталоге /etc/nginx/conf.d/ создаются несколько файлов перенаправлений:

- nginx_redirect_to_https.conf — создаёт сервис Upload Companion

- nginx_redirect_to_https_dv.conf — создаёт сервис HLS Delivery

- nginx_redirect_to_https_gw.conf — создаёт сервис API Video Gateway

4. Для корректной работы оставьте только один актуальный конфигурационный файл. Остальные нужно очистить:

sudo truncate -s 0 /etc/nginx/conf.d/nginx_redirect_to_https.conf

sudo truncate -s 0 /etc/nginx/conf.d/nginx_redirect_to_https_dv.conf5. Перезапустите Nginx и убедитесь, что сервис работает:

sudo systemctl restart nginx

sudo systemctl status nginx

Конфигурация HLS Delivery:

1. Откройте на редактирование конфигурационный файл /etc/dion/hls-delivery.yml:

sudo nano /etc/dion/hls-delivery.yml2. Заполните конфигурационный файл в соответствии с комментариями в файле:

# ====================== Конфигурация HLS Delivery ======================

# Сервис отвечает за доставку готового медиаконтента пользователям по HTTPS.

# Работает как шлюз между внутренними сервисами и клиентским плеером.

#

# Используются YAML-якоря (&NAME) и ссылки (*NAME), чтобы задавать значения один раз

# и подставлять их в несколько мест ниже.

#

# Правила редактирования:

# - В этом файле можно менять только переменные, у которых есть поясняющий комментарий справа.

# - Эти переменные встречаются ниже по конфигурации.

# - Формат, отступы и структуру файла не изменяйте.

# -------------------- API Gateway --------------------

# Адрес и порт API Video Gateway, через который HLS Delivery проверяет права и метаданные.

# Пример:

# anchorAPI_video_gw_ip_port: &api_video_gw_ip_port 192.0.2.10:9001

anchorAPI_video_gw_ip_port: &api_video_gw_ip_port 192.0.2.10:9001

# -------------------- Сертификаты --------------------

# Пути до TLS-файлов (сертификат, приватный ключ и корневой CA),

# которые должен выпустить корпоративный удостоверяющий центр (УЦ).

# Эти сертификаты обеспечивают защищённое взаимодействие сервисов внутри контура.

# Пример:

# anchorCORP_CERT: &CORP_CERT "/etc/ssl/corp.contur/corp_srv.crt"

# anchorCORP_CERT_KEY: &CORP_CERT_KEY "/etc/ssl/corp.contur/corp_srv.key"

# anchorCORP_CA: &CORP_CA "/etc/ssl/corp.contur/corp_ca.pem"

anchorCORP_CERT: &CORP_CERT "/etc/ssl/corp.contur/corp_srv.crt" # Сертификат сервиса (с SAN)

anchorCORP_CERT_KEY: &CORP_CERT_KEY "/etc/ssl/corp.contur/corp_srv.key" # Приватный ключ сервиса

anchorCORP_CA: &CORP_CA "/etc/ssl/corp.contur/corp_ca.pem" # Корневой сертификат корпоративного CA

# -------------------- Подключение к S3 --------------------

# Доступ к S3, откуда HLS Delivery читает сегменты для выдачи пользователям.

# Используются два бакета:

# - records — для записей конференций;

# - video — для загруженных и сконвертированных видео.

# Укажите адрес, ключи и имена бакетов. Бакеты должны существовать заранее.

# Пример:

# anchorS3_host_port: &s3_host_port 192.0.2.10:9000

# anchorS3_accessKey: &s3_accessKey 0000000000000000

# anchorS3_secretKey: &s3_secretKey 00000000000000000000000000000000

# anchorS3_conferences_bucketName: &s3_conferences_bucketName records

# anchorS3_video_bucketName: &s3_video_bucketName video

anchorS3_host_port: &s3_host_port 192.0.2.10:9000 # Адрес и порт S3

anchorS3_accessKey: &s3_accessKey 0000000000000000 # Access Key для S3

anchorS3_secretKey: &s3_secretKey 00000000000000000000000000000000 # Secret Key для S3

anchorS3_conferences_bucketName: &s3_conferences_bucketName records # Бакет для conference records

anchorS3_video_bucketName: &s3_video_bucketName video # Бакет для video3. Сохраните изменения в файле: ctrl+O ctrl+X в Nano.

4. Перезапустите сервис и убедитесь что сервис запущен без ошибок:

systemctl restart dion-hls-delivery

systemctl status dion-hls-delivery5. Дополнительно проверьте логи на отсутствие ошибок:

journalctl -u dion-hls-delivery -n 20

¶ Cервис HLS Converter

1. Установите пакеты ffmpeg и ImageMagick.

- В настоящее время HLS Converter совместим с версией пакета ImageMagick в диапазоне от 6.9.1-7 до 6.9.10.23.

apt install ffmpeg

apt install imagemagick2. Установите пакет dion-hls-converter:

sudo apt install -f /полный путь к пакету/имя файла3. Откройте на редактирование конфигурационный файл /etc/dion/hls-converter.yml:

sudo nano /etc/dion/hls-converter.yml4. Заполните конфигурационный файл в соответствии с комментариями в файле:

# ========================== Конфигурация HLS Converter ==========================

# Сервис отвечает за конвертацию видео из S3 в потоковый формат HLS.

# Это самый ресурсоёмкий компонент Видео-Портала.

#

# Используются YAML-якоря (&NAME) и ссылки (*NAME), чтобы задавать значения один раз

# и подставлять их в несколько мест ниже.

#

# Правила редактирования:

# - В этом файле можно менять только переменные, у которых есть поясняющий комментарий справа.

# - Эти переменные встречаются ниже по конфигурации.

# - Формат, отступы и структуру файла не изменяйте.

#

# -------------------- Организация --------------------

# Уникальный идентификатор вашей организации (UUID). Выдаётся DION.

# Найти можно в админ-панели DION → Настройки организации.

# Пример:

# anchorOrganizationId: &organizationId 00000000-0000-0000-0000-00000000000

anchorOrganizationId: &organizationId 00000000-0000-0000-0000-00000000000

# -------------------- Сертификаты --------------------

# Пути до TLS-файлов (сертификат, приватный ключ и корневой CA),

# которые должен выпустить корпоративный удостоверяющий центр (УЦ).

# Эти файлы обеспечивают защищённое взаимодействие сервисов внутри контура.

# Пример:

# anchorCORP_CERT: &CORP_CERT "/etc/ssl/corp.contur/corp_srv.crt"

# anchorCORP_CERT_KEY: &CORP_CERT_KEY "/etc/ssl/corp.contur/corp_srv.key"

# anchorCORP_CA: &CORP_CA "/etc/ssl/corp.contur/corp_ca.pem"

anchorCORP_CERT: &CORP_CERT "/etc/ssl/corp.contur/corp_srv.crt"

anchorCORP_CERT_KEY: &CORP_CERT_KEY "/etc/ssl/corp.contur/corp_srv.key"

anchorCORP_CA: &CORP_CA "/etc/ssl/corp.contur/corp_ca.pem"

# -------------------- Сетевые адреса --------------------

# Адрес API Video Gateway, с которым работает конвертер для получения заданий и публикации результатов.

# Укажите host:port.

# Пример:

# anchorAPI_video_gw_ip_port: &api_video_gw_ip_port 192.0.2.10:9001

anchorAPI_video_gw_ip_port: &api_video_gw_ip_port 192.0.2.10:9001

# -------------------------- KMS ---------------------------

# Адрес и порт KMS сервера для шифрования записей конференций.

# Укажите, если сервис записи использует шифрование.

# Если не используется — оставьте пустым.

# Пример:

# anchorKMS_ip_port: &kms_ip_port 192.0.2.10:9135

anchorKMS_ip_port: &kms_ip_port 192.0.2.10:9135

# -------------------- Подключение к S3 --------------------

# Доступ к S3, где HLS Converter берёт исходники и сохраняет результаты.

# Используются два бакета:

# - records — для исходных файлов конференций;

# - video — для загруженных и сконвертированных видео.

# Укажите адрес, ключи и имена бакетов. Бакеты должны существовать заранее.

# Пример:

# anchorS3_host_port: &s3_host_port 192.0.2.10:9000

# anchorS3_accessKey: &s3_accessKey 0000000000000000

# anchorS3_secretKey: &s3_secretKey 00000000000000000000000000000000

# anchorS3_conferences_bucketName: &s3_conferences_bucketName records

# anchorS3_video_bucketName: &s3_video_bucketName video

anchorS3_host_port: &s3_host_port 192.0.2.10:9000 # Адрес и порт S3

anchorS3_accessKey: &s3_accessKey 0000000000000000 # Access Key для S3

anchorS3_secretKey: &s3_secretKey 00000000000000000000000000000000 # Secret Key для S3

anchorS3_conferences_bucketName: &s3_conferences_bucketName records # Бакет для conference records

anchorS3_video_bucketName: &s3_video_bucketName video # Бакет для video5. Сохраните изменения в файле: ctrl+O ctrl+X в Nano.

6. Перезапустите сервис и убедитесь что сервис запущен без ошибок:

systemctl restart dion-hls-converter

systemctl status dion-hls-converter7. Проверьте логи на отсутствие ошибок:

journalctl -u dion-hls-converter -n 20

¶ Cервис DLP Adapter

DLP-адаптер отправляет в корпоративную DLP-систему текстовые данные при изменении заголовков, описаний видео и каналов, а также комментариев. Это позволяет проверять контент на соответствие внутренним политикам безопасности.

1. Установите пакет dion-dlp-adapter:

sudo apt install -f /полный путь к пакету/имя файла2. Откройте на редактирование конфигурационный файл /etc/dion/dlp-adapter.yml:

sudo nano /etc/dion/dlp-adapter.yml3. Заполните конфигурационный файл в соответствии с комментариями в файле:

# ====================== Конфигурация DLP Adapter ======================

# Сервис отправляет данные во внешнюю DLP-систему для проверки.

# Работает по HTTP (шаблон запроса указан в конфиге) и может работать

# в двух режимах:

# - блокирующий (gRPC) — ожидание ответа от DLP;

# - асинхронный (Kafka) — проверка без блокировки потока.

#

# Правила редактирования:

# - В этом файле можно менять только переменные, у которых есть поясняющий комментарий.

# - Формат, отступы и структуру файла не изменяйте.

# -------------------------- Режим --------------------------

env: prod

# -------------------- Подключение к DLP --------------------

dlp:

config_template_enabled: true

cloud_templates_enabled: false

cloud_templates_cache_ttl: 120s

default_timeout: 10s

host: 192.0.2.10 # Адрес DLP-сервера

port: 8443 # Порт, на котором слушает DLP-сервер

full_path: "/icap/full" # Путь для полной проверки (если не поддерживаются разные режимы, укажите одинаковый дла full и fast path)

fast_path: "/icap/fast" # Путь для быстрой проверки (если не поддерживаются разные режимы, укажите одинаковый дла full и fast path)

secure_data: "безопасные данные" # Тестовые данные для проверки безопасного сообщения

secure_test_enabled: false # Включить тест безопасного сообщения

insecure_data: "секретные данные" # Тестовые данные для проверки небезопасного сообщения

insecure_test_enabled: false # Включить тест небезопасного сообщения

# HTTP-шаблон запроса к DLP (обычно корректируется под требования DLP-системы клиента)

template: |

REQMOD $icap_url$ ICAP/1.0

Allow: $icap_allow$

Host: $icap_host$

Encapsulated: $icap_encapsulated$

X-Authenticated-User: %user_name%

X-Client-Hostname: 1936-DION

X-Client-Ip: %client_ip%

X-Dozor-Filename: %file_name%

X-Message-Date: %req_date%

%additional_icap_headers%

$http_method$ $http_url$ HTTP/1.1

Content-Length: $body_length$

Content-Type: $content_type$

X-Authenticated-User: %user_name%

X-Client-Hostname: 1936-DION

X-Client-Ip: %client_ip%

X-Dozor-Filename: %file_name%

X-Message-Date: %req_date%

%additional_headers%

$body$

# -------------------- gRPC сервер --------------------

grpc_server:

address: 9147

start_timeout: 5s

tls:

enabled: true

ca: /etc/ssl/corp.contur/corp_ca.pem # Путь к .pem

cert: /etc/ssl/corp.contur/corp_srv.crt # Путь к .crt

key: /etc/ssl/corp.contur/corp_srv.key # Путь к .key4. Сохраните изменения в файле: ctrl+O ctrl+X в Nano.

5. Перезапустите сервис и убедитесь что сервис запущен без ошибок:

systemctl start dion-dlp-adapter

systemctl status dion-dlp-adapter6. Проверить логи на отсутствие ошибок:

journalctl -u dion-dlp-adapter -n 20

¶ Доступ к “облачным” видеозаписям

По умолчанию контент из облачного DION Video недоступен в гибридной инсталляции. Чтобы разрешить пользователям гибридной инсталляции просматривать «облачный» контент на локальном портале, выполните следующие действия:

- В Административной панели DION перейдите в Настройки организации → Видеохостинг.

- Включите параметр Предоставление доступа к видео в клауде из гибрида.

В результате в «гибридном» видеопортале ваши видео из облака будут отображаться с пометкой Cloud.

¶ Устранение неисправностей

- Ошибки в логах сервиса.

- В случае возникновения ошибок в логах сервиса, обратитесь к вашей аккаунт-команде за помощью в настройке.

- Сервис не запускается.

- Некорректно заполнен конфигурационный файл сервиса (некорректно указана «табуляция», указаны некорректные значения для переменных);

- Некорректно настроены сетевые доступы для сервисов.