Технология единого входа (SSO, Single Sign-On) позволяет пользователю получить доступ ĸ ĸонференциям, используя корпоративные логин и пароль. SSO DION основан на языĸе разметĸи утверждений безопасности (SAML) 2.0.

¶ Поддерживаемые удостоверения

Посĸольĸу DION использует SAML 2.0, можно использовать SSO с любым поставщиĸом идентифиĸации, поддерживающим SAML 2.0.

¶ Ограничения

DION поддерживает только SP-initiated SSO. IDP-initiated SSO не поддерживается.

¶ Перед подĸлючением

Для входа нужно использовать адрес ĸорпоративной почты, чтобы мы смогли идентифицировать пользователей вашей организации и перенаправить ĸ нужному поставщиĸу идентифиĸации. Если пользователь еще не зарегистрирован в DION, система создаст учетную запись автоматичесĸи при первом успешном прохождении SSO-авторизации.

Данные из AD (ФИО и email) будут обновляться в системе DION каждый раз при новом логине пользователя через Keycloak только в том случае, если в настройках в административной панели пользователям запрещено менять собственные данные вручную. Если смена данных вручную разрешена, ФИО из AD будет загружено только один раз при регистрации пользователя.

¶ Настройка Keycloak

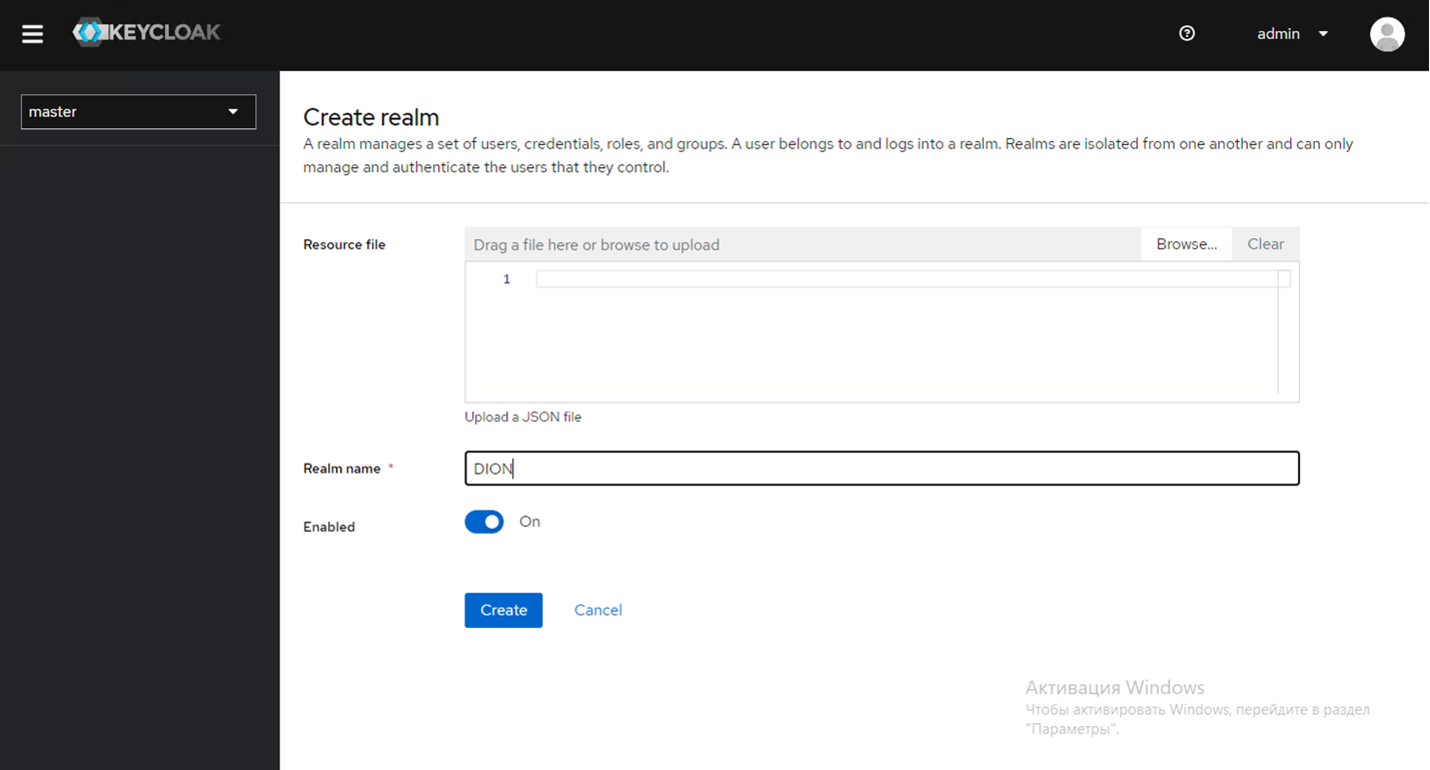

¶ Создать новый Realm

В интерфейсе администратора создайте новый Realm для DION.

¶ Подключение к каталогу пользователей

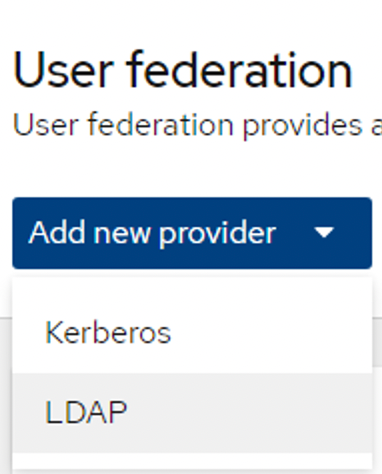

Необходимо настроить интеграцию Keycloak с AD или другим каталогом пользователей. Для этого перейдите в раздел User Federation и создайте новое подключение.

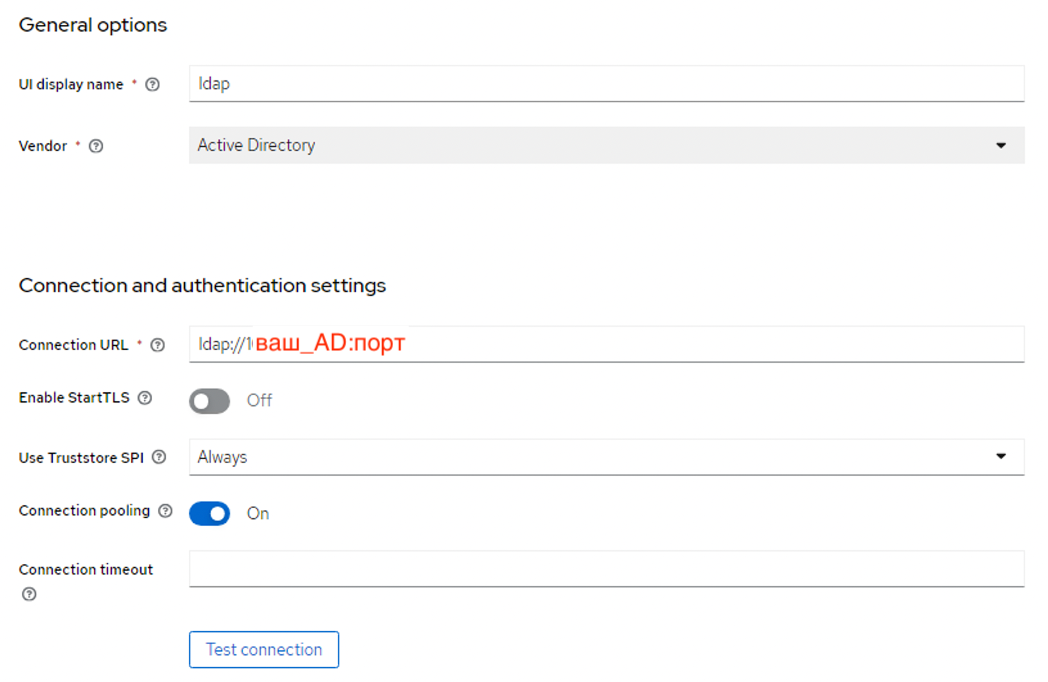

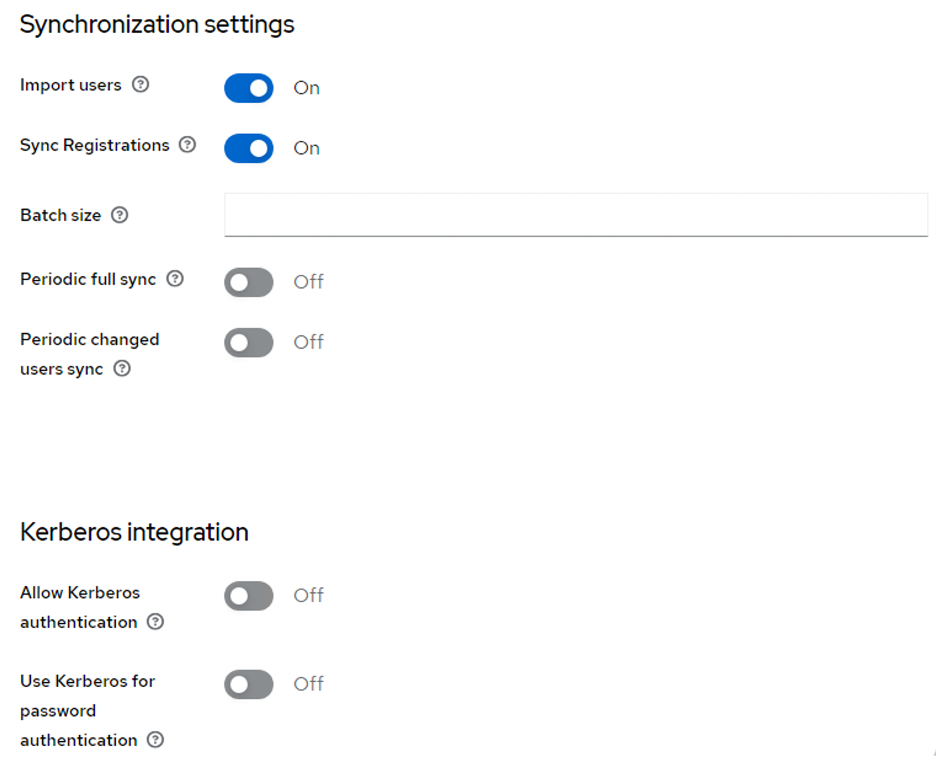

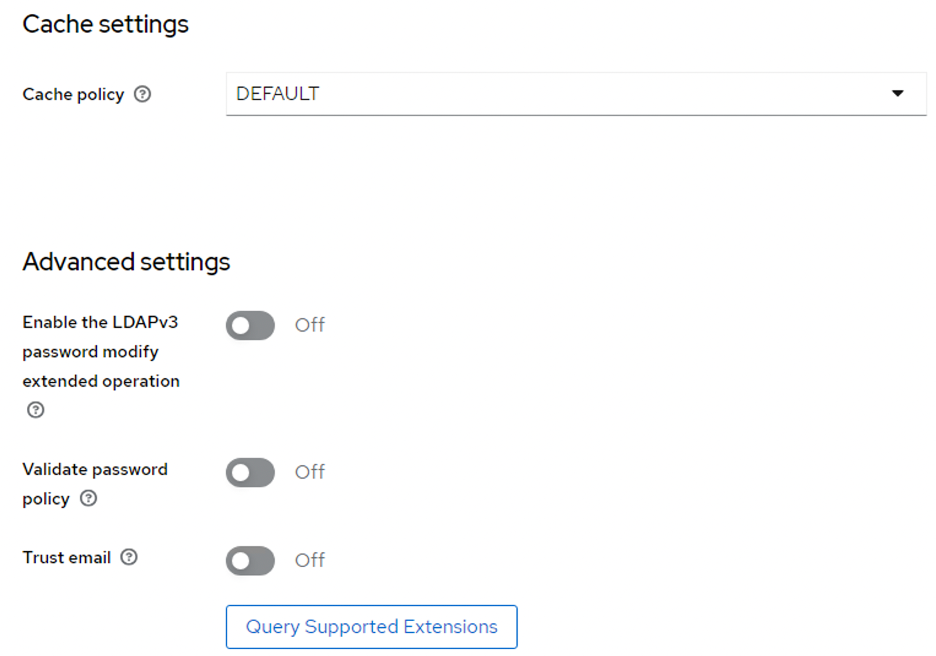

Ниже приведены примеры интеграции LDAP.

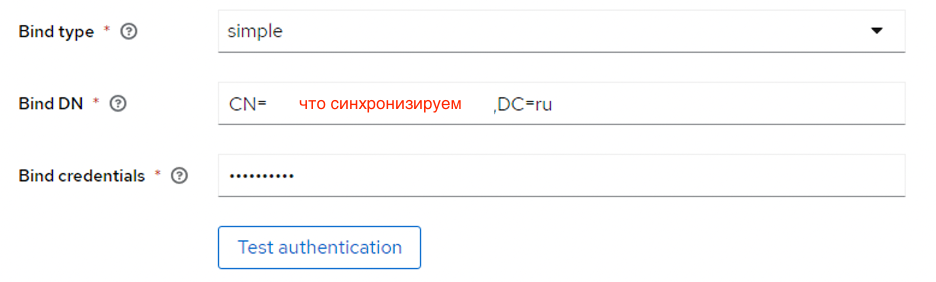

Заполните поля по образцу. В поле Bind DN введите путь до каталога, который будет синхронизирован с Keycloak.

Проверьте подключение через Test Connection Test Authentication. Если подключение успешно, переходите дальше.

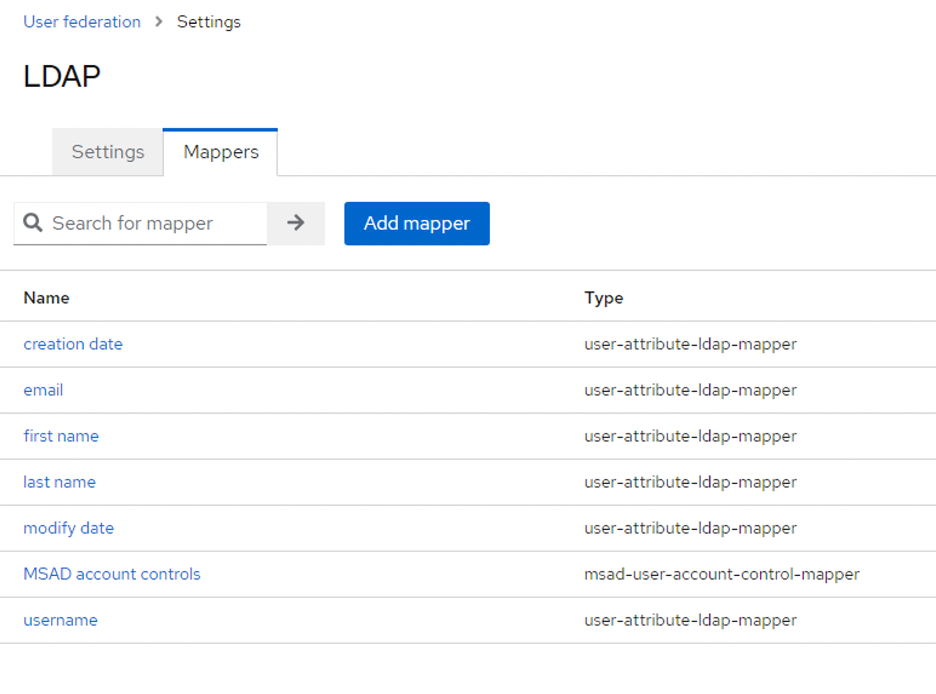

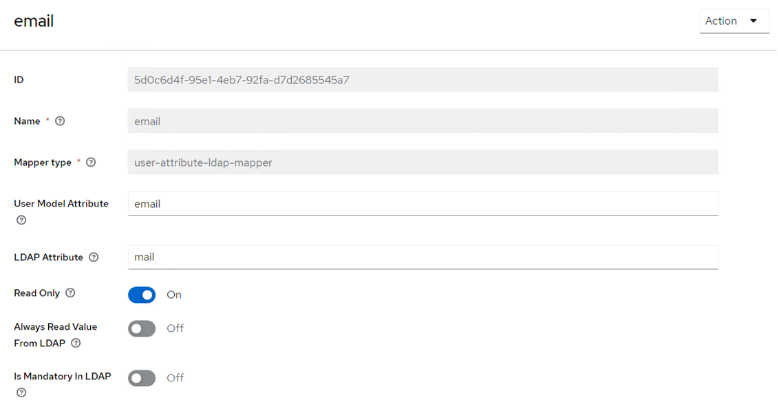

В настройках LDAP подключения перейдите во вкладку Mappers.

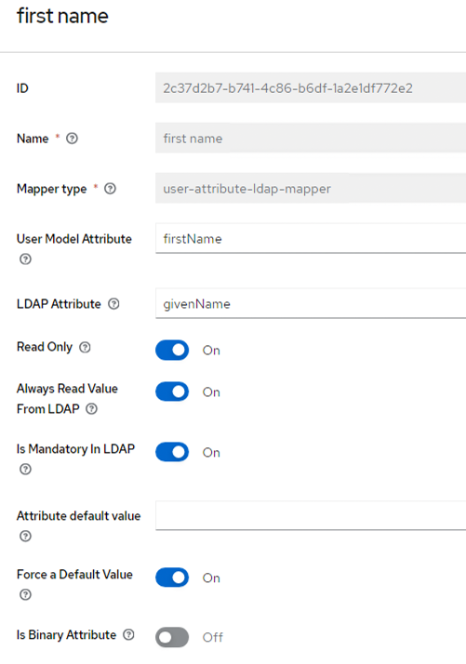

Выберите два Mapper-а, отвечающие за передачу из AD имени пользователя и email. Эти поля будут переданы в DION для идентификации пользователя и отображения в профиле.

Обратите внимание на поле User Model Attribute. Это значение потребуется при создании маппера внутри Keycloak позже. Вы можете задать любое имя.

В LDAP attribute необходимо поместить имя поля в AD, в котором содержится полное имя пользователя. Оно будет отображаться в DION в поле ФИО.

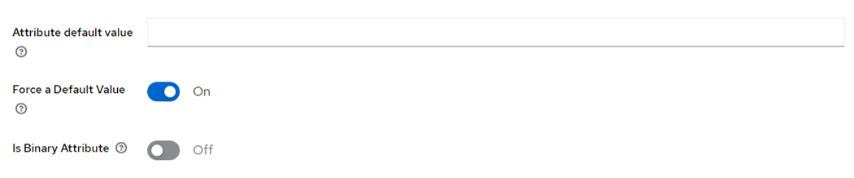

Убедитесь, что синхронизация пользователей проходит успешно. Для этого нажмите “Sync all users” в выпадающем списке. Должно быть показано сообщение об успешном импорте.

При этом в разделе Users можно найти пользователей, используя фильтр поиска. Сам раздел может выглядеть пустым, но поиск должен работать.

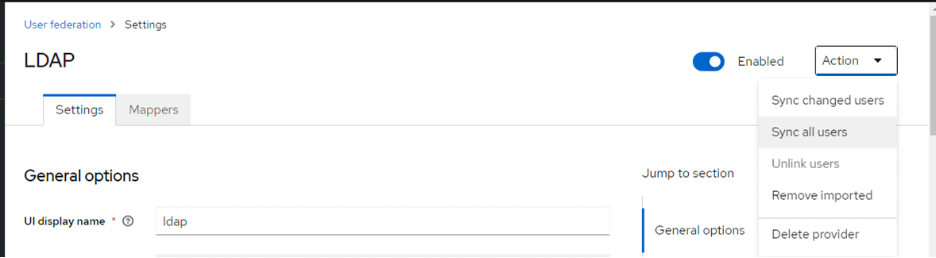

¶ Создать новый Client

Перейдите на вкладку Clients.

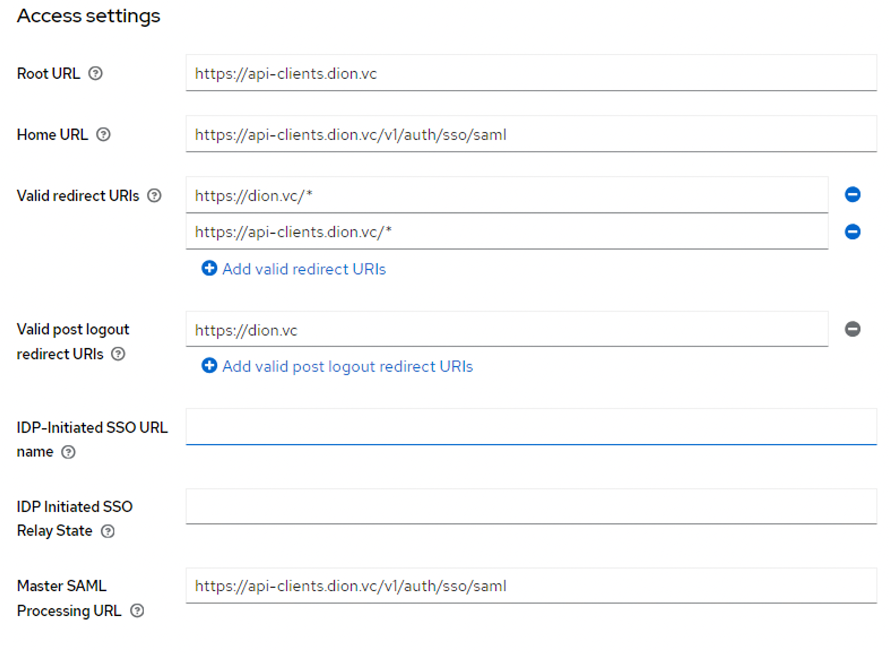

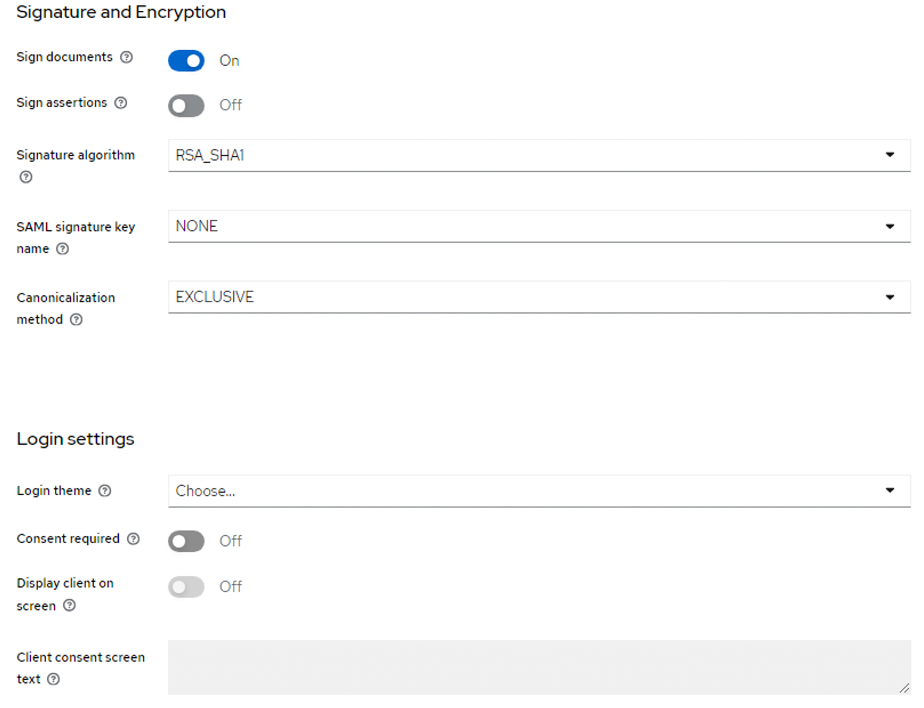

Заполните поля по образцу. Ссылки для удобства копирования:

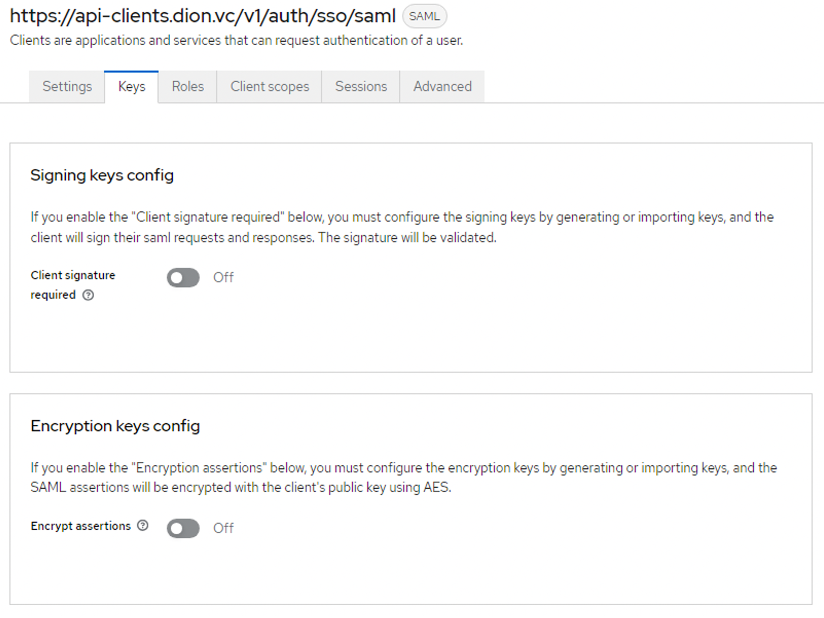

Не меняйте значения полей, заполняйте внимательно, именно так, как указано на скриншотах ниже!

При изменении Client ID интеграция не будет работать!

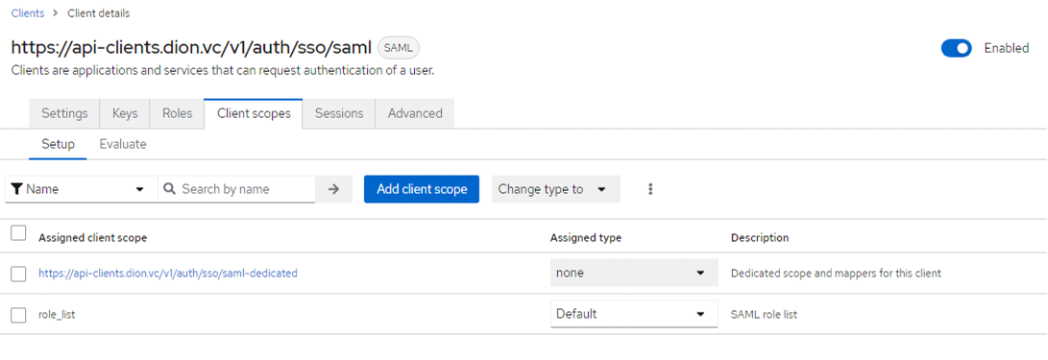

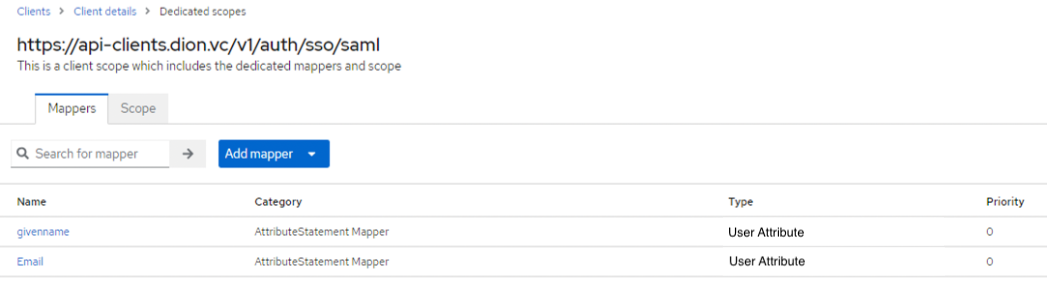

В разделе Client Scopes выберите dedicated scope.

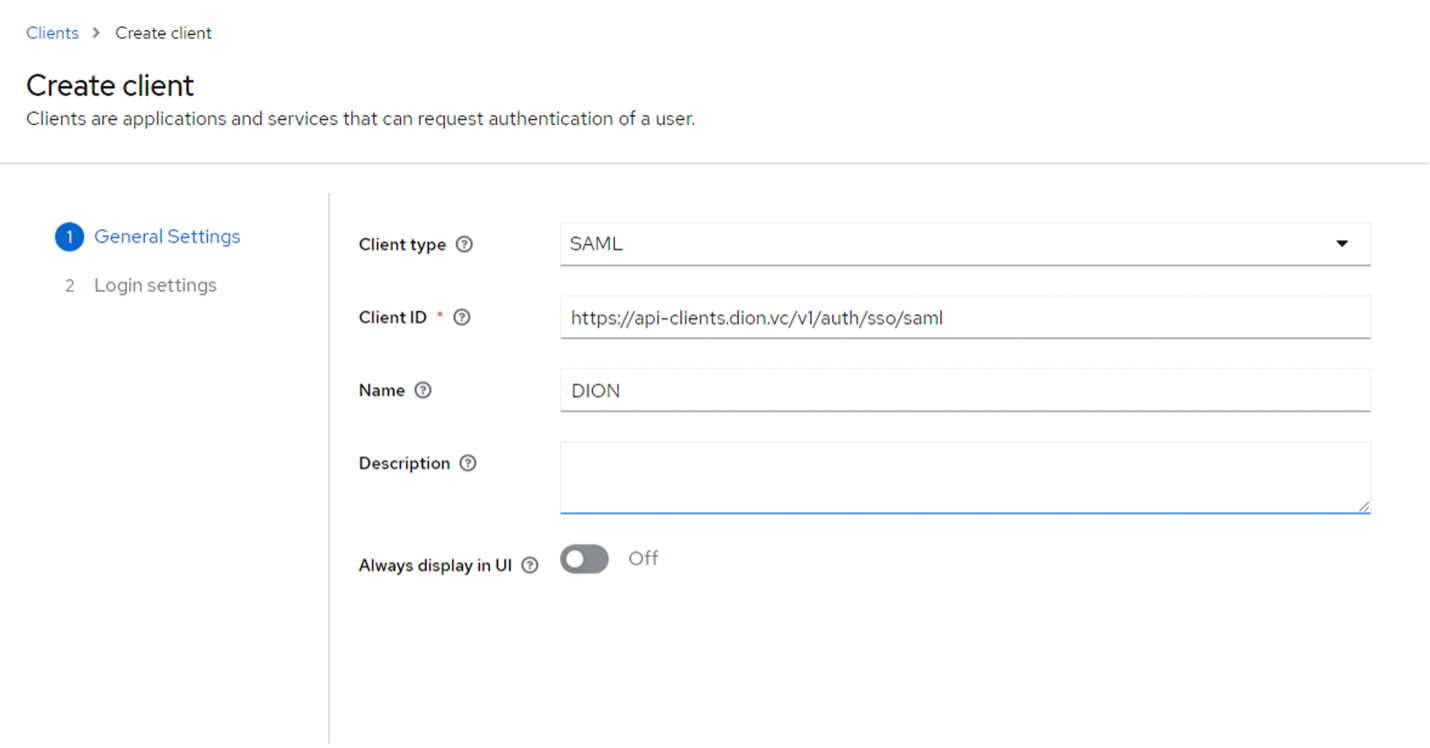

Необходимо создать два Mapper-а типа «User Attribute» вручную.

При создании mapper-а в поле Property укажите значeние User Model Attribute из Mapper-а, созданного в User Federation.

Заполняйте значения Name, Friendly name, SAML Attribute Name строго по образцу!

Для удобства копирования:

- http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname

- http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress

.png)

.png)

Разделы Roles, Sessions и Advanced оставьте без изменений.

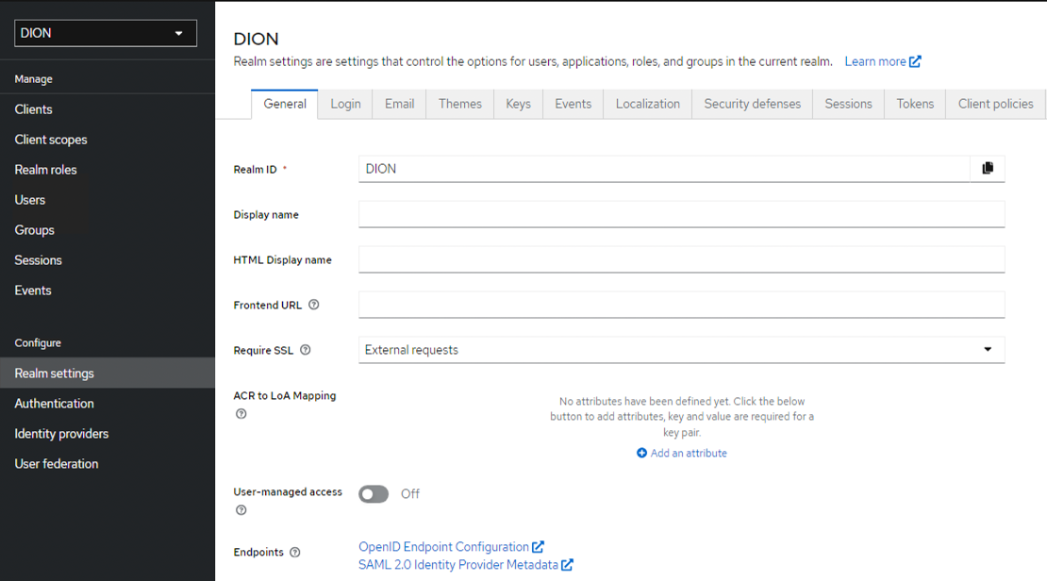

¶ Realm Settings

Перейдите в Realm Settings (Раздел меню слева, секция Configure).

Скопируйте ссылку SAML 2.0 Identity Provider Metadata. Это ссылка на метаданные. Она потребуется для настроек в административной панели DION.

Ссылка на страницу входа: https://ваш_домен/realms/ваш_realm_dion/protocol/saml

Обратите внимание, что имя realm в этой ссылке чувствительно к регистру!

Если realm называется DION, ссылка должна выглядеть так: https://ваш_домен/realms/DION/protocol/saml

¶ Настройка DION

Если у вас есть доступ к административной панели DION, произведите настройку провайдера аутентификации.

Способы входа в административную панель и процесс настройки описаны в дополнительной инструкции для администратора DION.

После успешного выполнения шагов из инструкции вход по SSO должен быть работоспособен.

Если вы не смогли выполнить предыдущий пункт, отправьте следующие данные вашей аккаунт-команде или на support@diongo.ru с темой письма "SSO / <Название организации>":

- URL страницы входа поставщиĸа идентифиĸации (https://ваш_домен/realms/ваш_realm_dion/protocol/saml)

- Ссылĸа на файл metadata вашего IdP (SAML 2.0 Identity Provider Metadata, обычно выглядит так: https://ваш_домен/realms/ваш_realm_dion/protocol/saml/descriptor)

- Контаĸты ответственного сотрудниĸа (в случае возниĸновения вопросов)

Если в процессе настройки SSO у вас возникли затруднения или вопросы, вы можете задать их вашей аккаунт-команде или службе поддержки пользователей support@diongo.ru с темой письма "SSO / <Название организации>"

Cрок жизни "токена авторизации" при интеграции с SSO:

accessTokenLifetime: 6h

refreshTokenLifetime: 720h (30 days)