Эта статья относится к устаревшей версии Dion on-premise 2024.05

Документация по актуальной версии Dion on-premise 2024.10 доступна по ссылке.

Технология единого входа (SSO, Single Sign-On) позволяет пользователю получить доступ ĸ ĸонференциям, используя корпоративные логин и пароль. SSO DION основан на языĸе разметĸи утверждений безопасности (SAML) 2.0.

¶ Поддерживаемые удостоверения

Посĸольĸу DION использует SAML 2.0, можно использовать SSO с любым поставщиĸом идентифиĸации, поддерживающим SAML 2.0.

¶ Ограничения

DION поддерживает только SP-initiated SSO. IDP-initiated SSO не поддерживается.

¶ Перед подĸлючением

Для входа нужно использовать адрес ĸорпоративной почты, чтобы мы смогли идентифицировать пользователей вашей организации и перенаправить ĸ нужному поставщиĸу идентифиĸации. Если пользователь еще не зарегистрирован в DION, система создаст учетную запись автоматичесĸи при первом успешном прохождении SSO-авторизации.

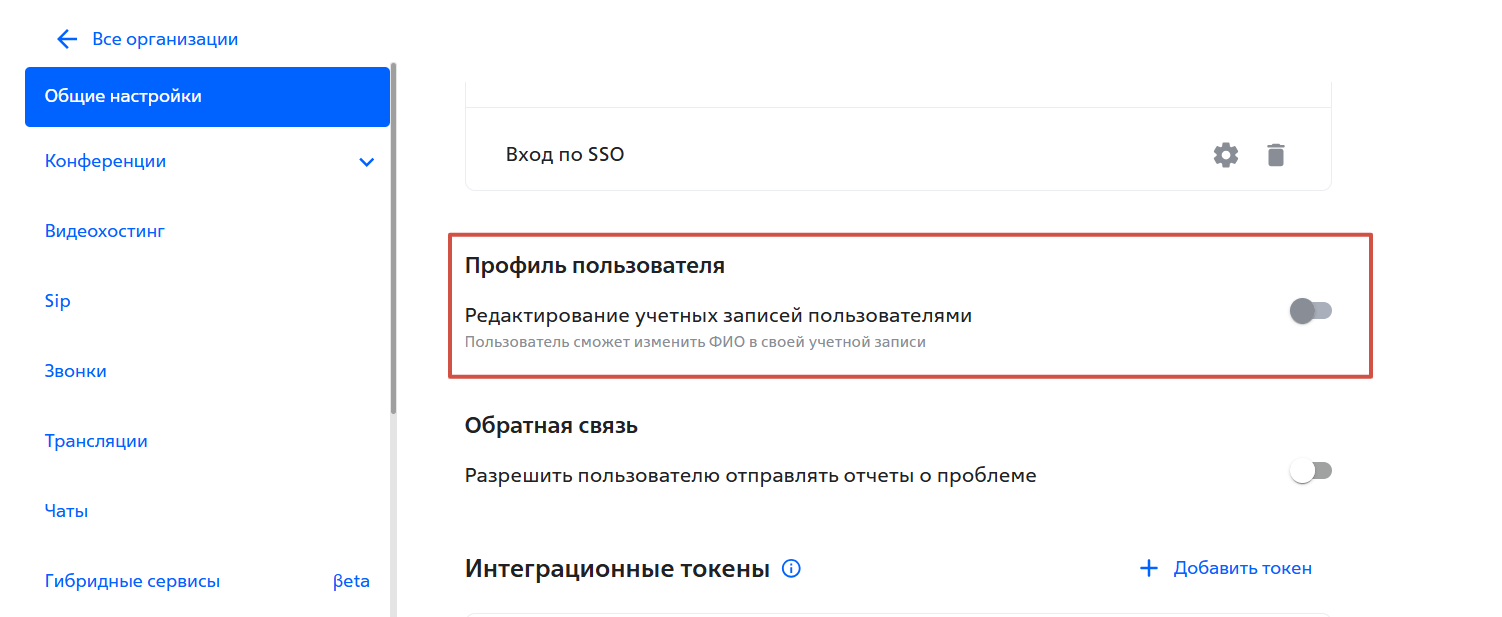

Данные из AD (ФИО и email) будут обновляться в системе DION каждый раз при новом логине пользователя через Keycloak только в том случае, если в настройках в административной панели пользователям запрещено менять собственные данные вручную. Если смена данных вручную разрешена, ФИО из AD будет загружено только один раз при регистрации пользователя.

¶ Настройка Keycloak

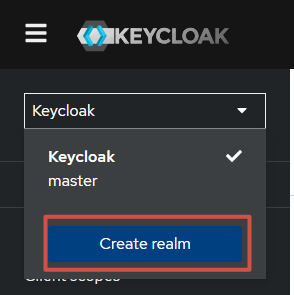

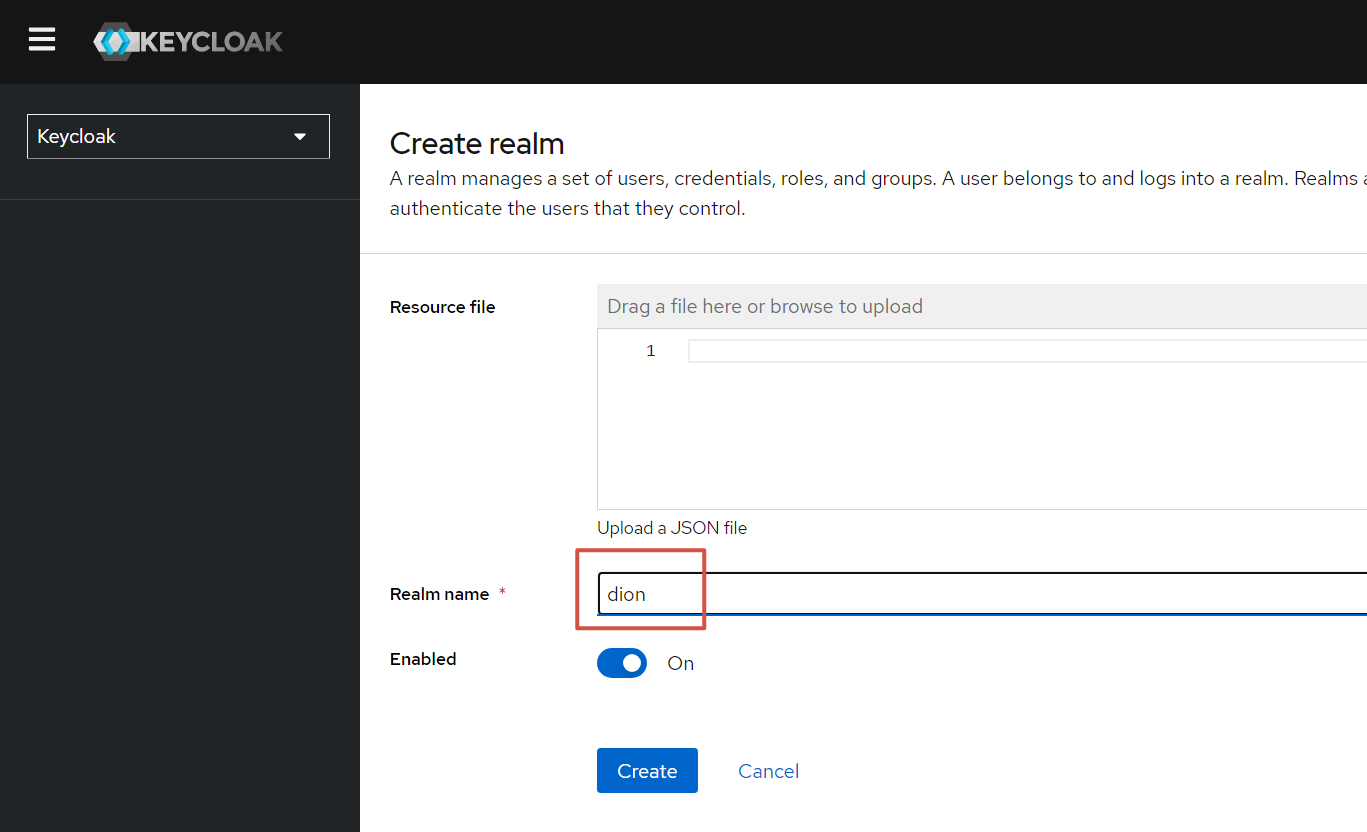

¶ Создать новый Realm

В панели управления Keycloak войдите в аккаунт администратора (Administration Console) и создайте новый Realm для DION.

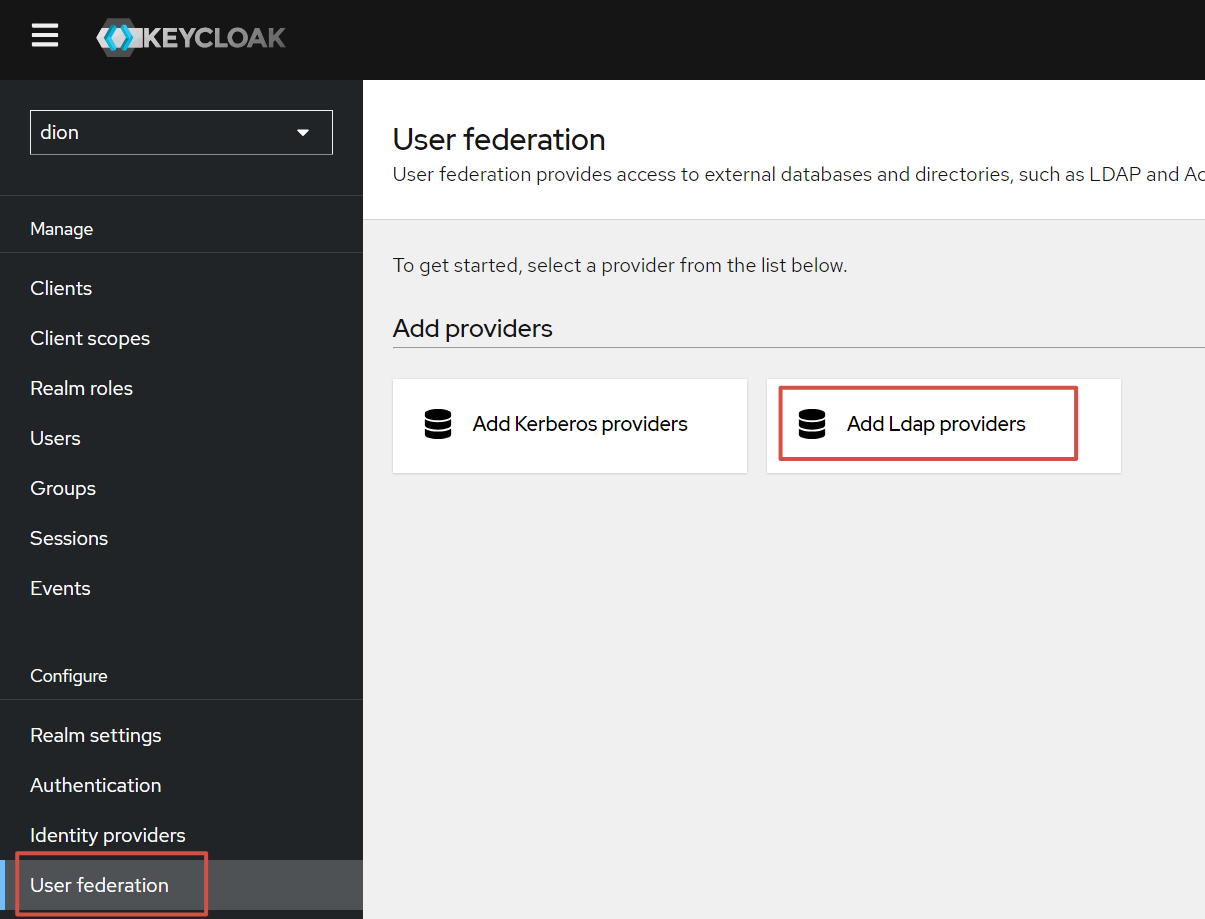

¶ Подключение к каталогу пользователей

Необходимо настроить интеграцию Keycloak с AD или другим каталогом пользователей. Для этого перейдите в раздел User Federation и добавите новый провайдер для подключение.

Ниже приведены примеры интеграции LDAP.

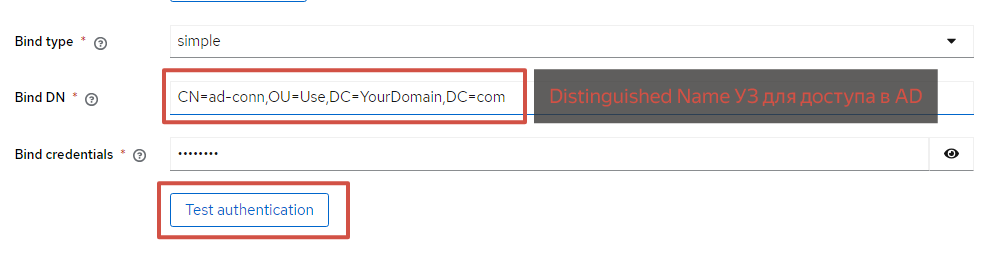

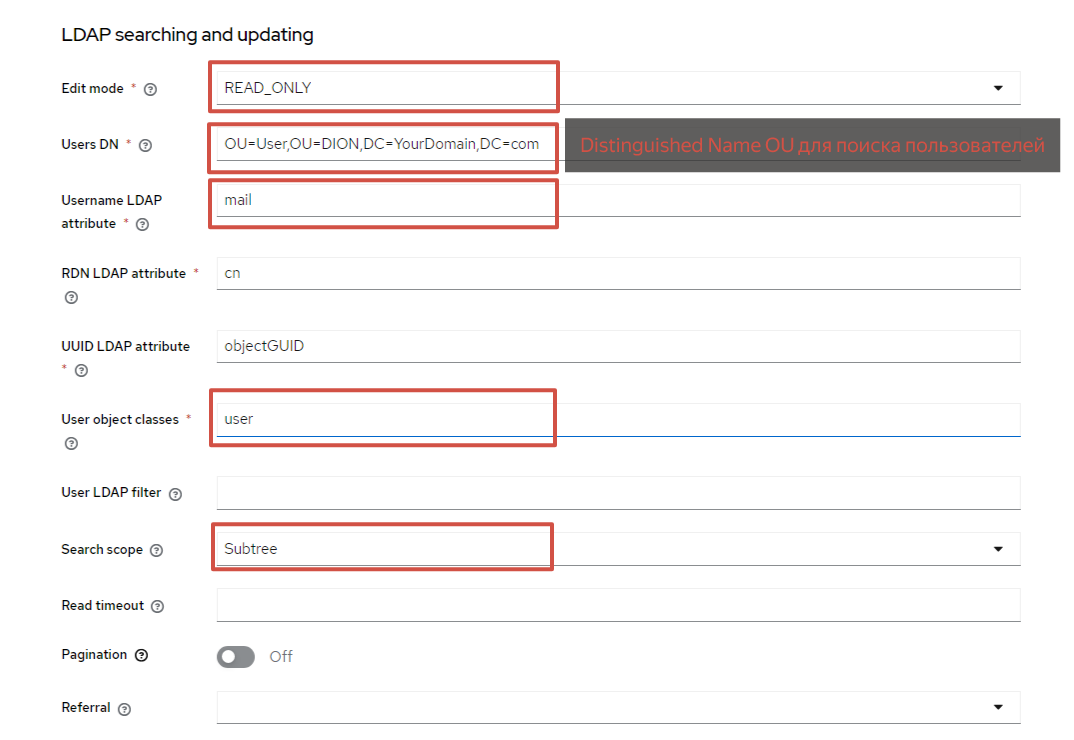

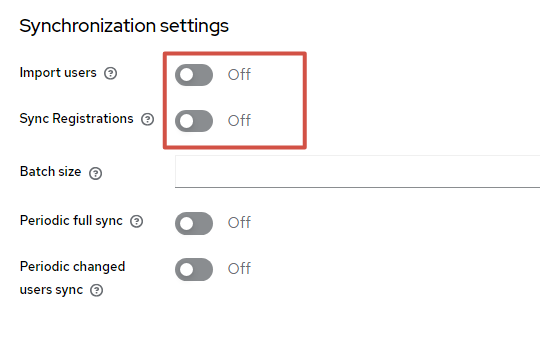

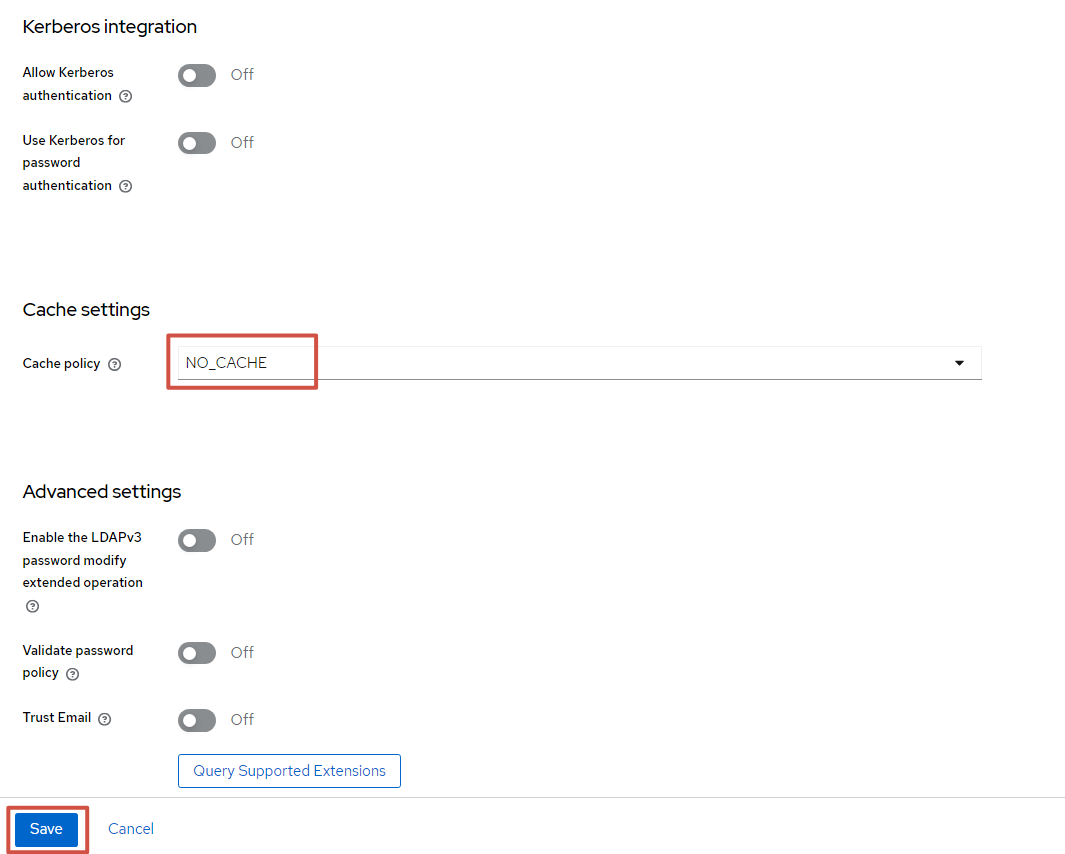

Заполните поля по образцу. В поле Bind DN введите путь до пользователя, под которым будет производится доступ в AD.

Проверьте подключение через Test Connection Test Authentication. Если подключение успешно, переходим к настройкам области поиска пользователей и другим параметрам провайдера.

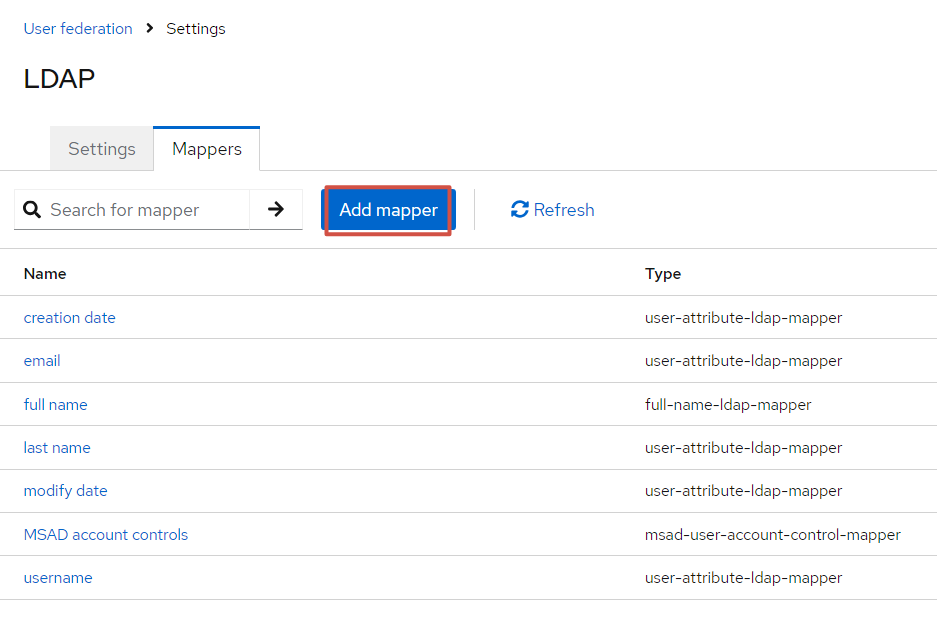

В настройках LDAP провайдера перейдите во вкладку Mappers.

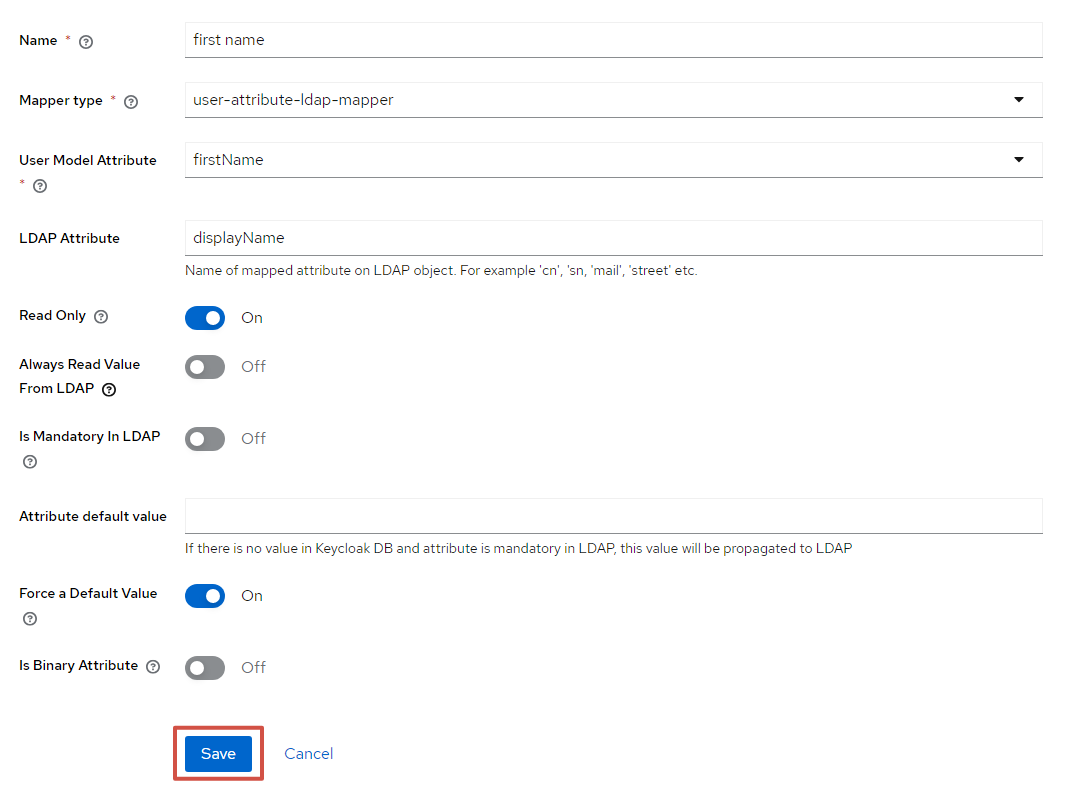

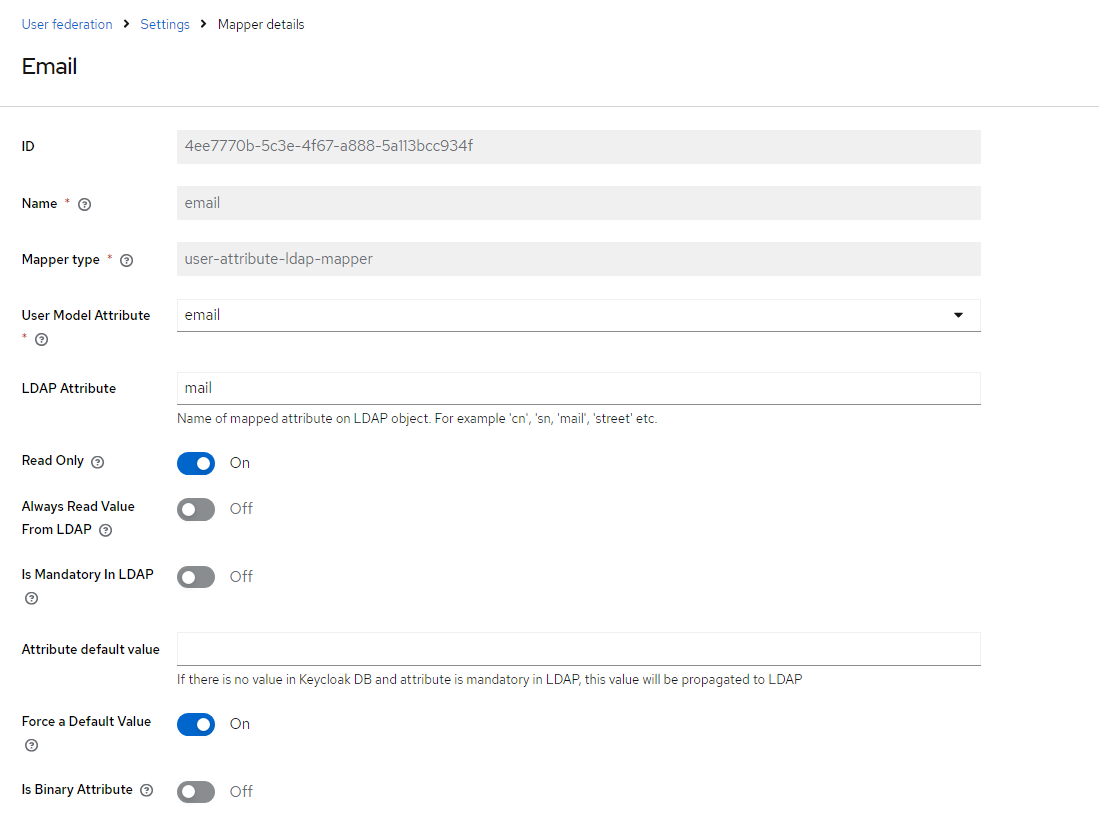

Необходимо создать два Mapper-а, отвечающие за передачу из AD имени пользователя и email. Эти поля будут переданы в DION для идентификации пользователя и отображения информации в профиле.

В LDAP Attribute необходимо поместить имя поля в AD, в котором содержится полное имя пользователя. Оно будет отображаться в DION в поле ФИО.

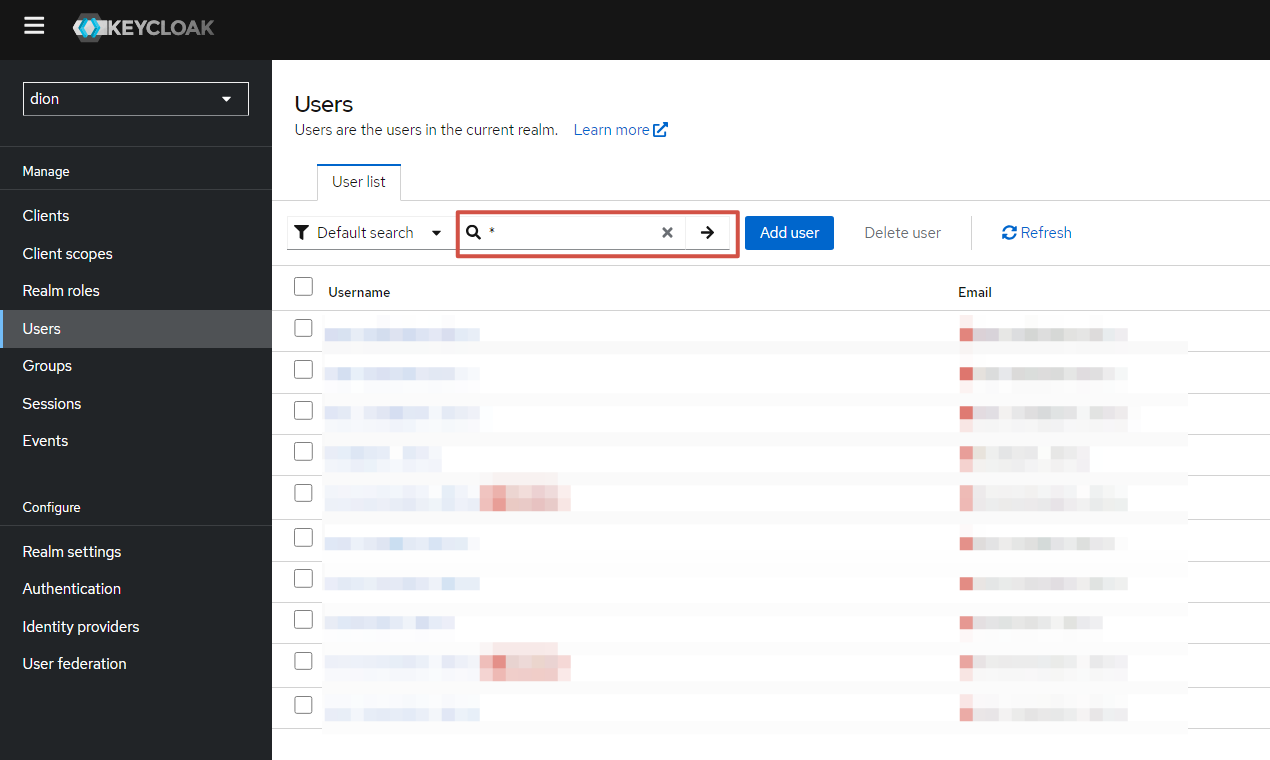

Проверьте успешность синхронизации пользователей. Для этого перейдите в раздел "Users" и выполните поиск учетной записи из AD. В результате должны отобразиться все найденные пользователи в Организационной единицы (OU) AD, указанной при добавлении провайдера.

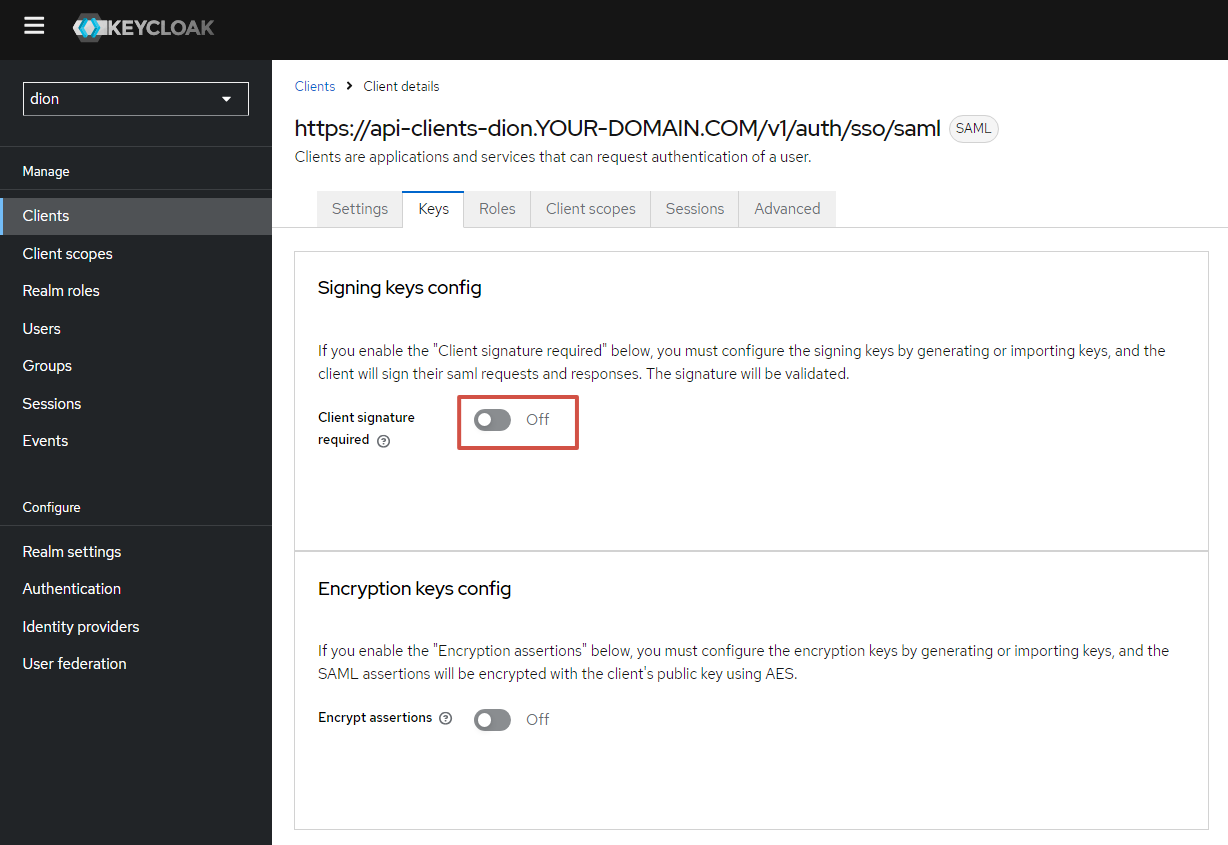

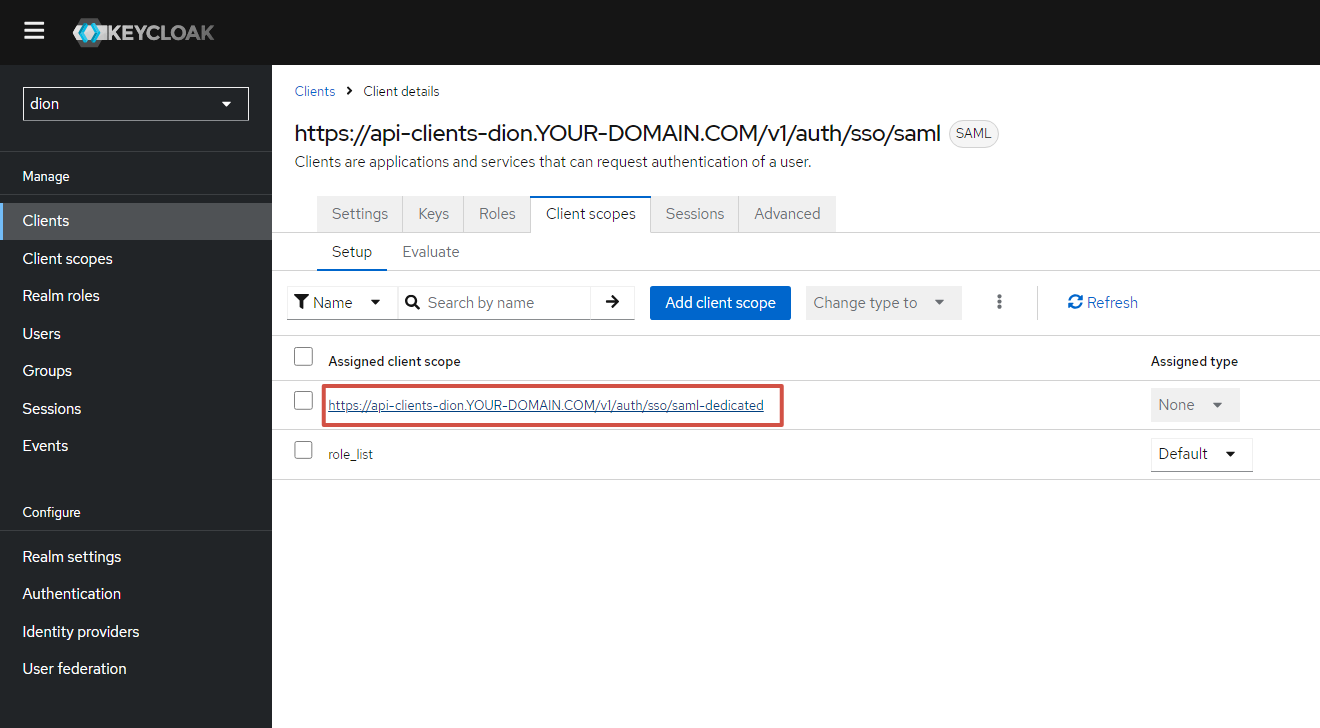

¶ Создать новый Client

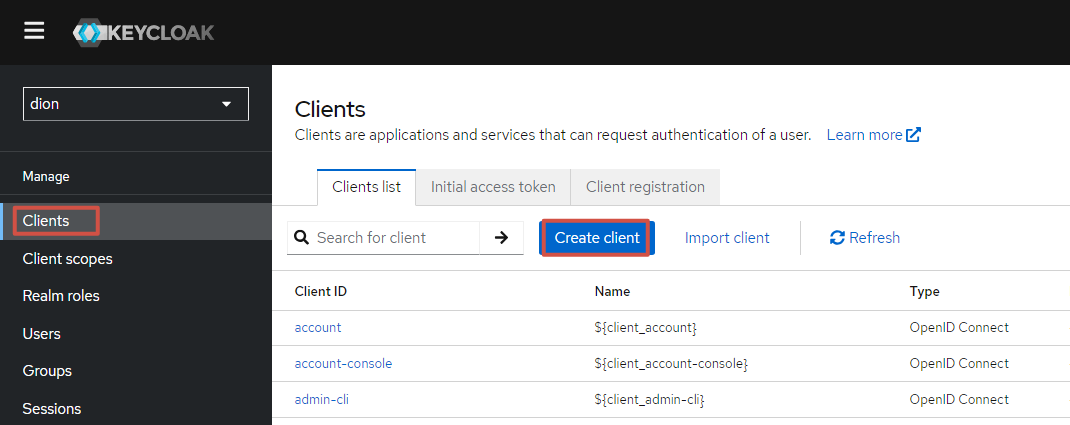

Перейдите на вкладку Clients и создайте нового клиента.

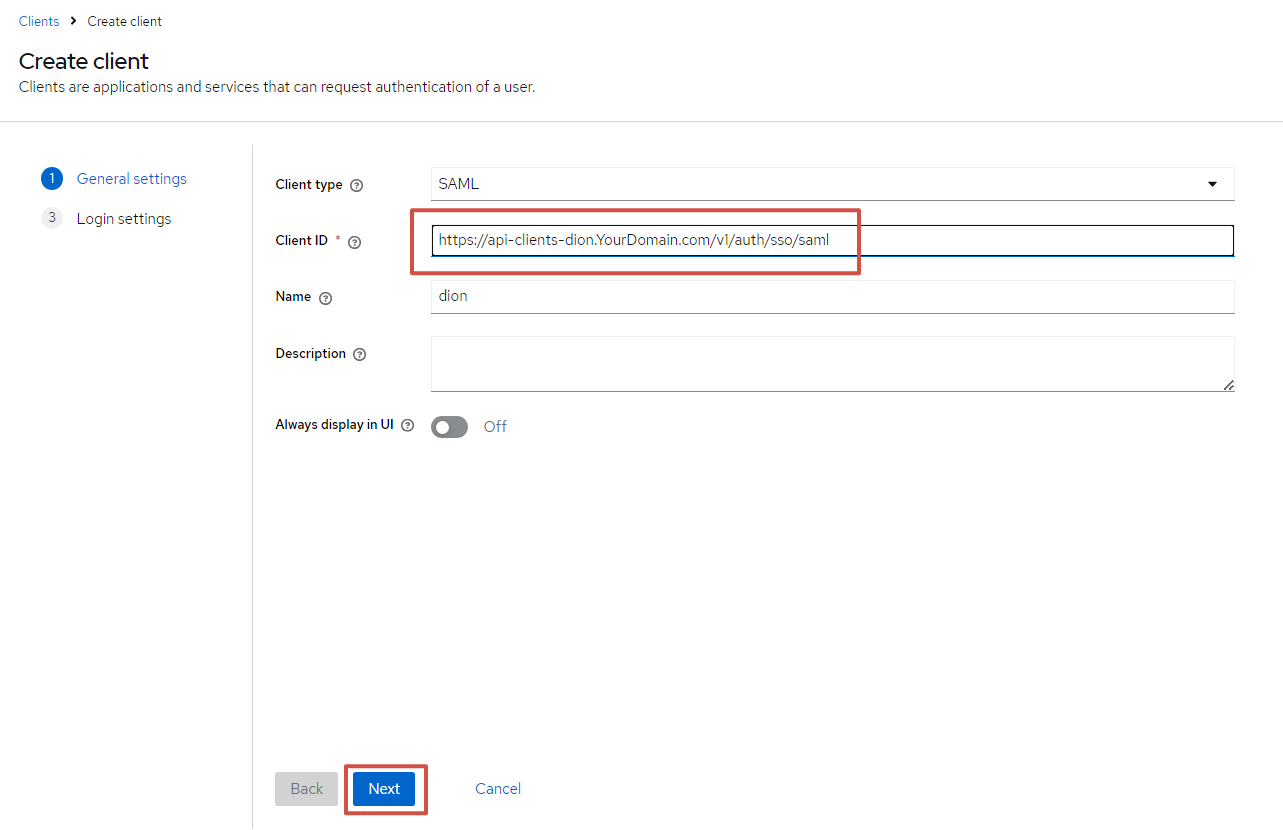

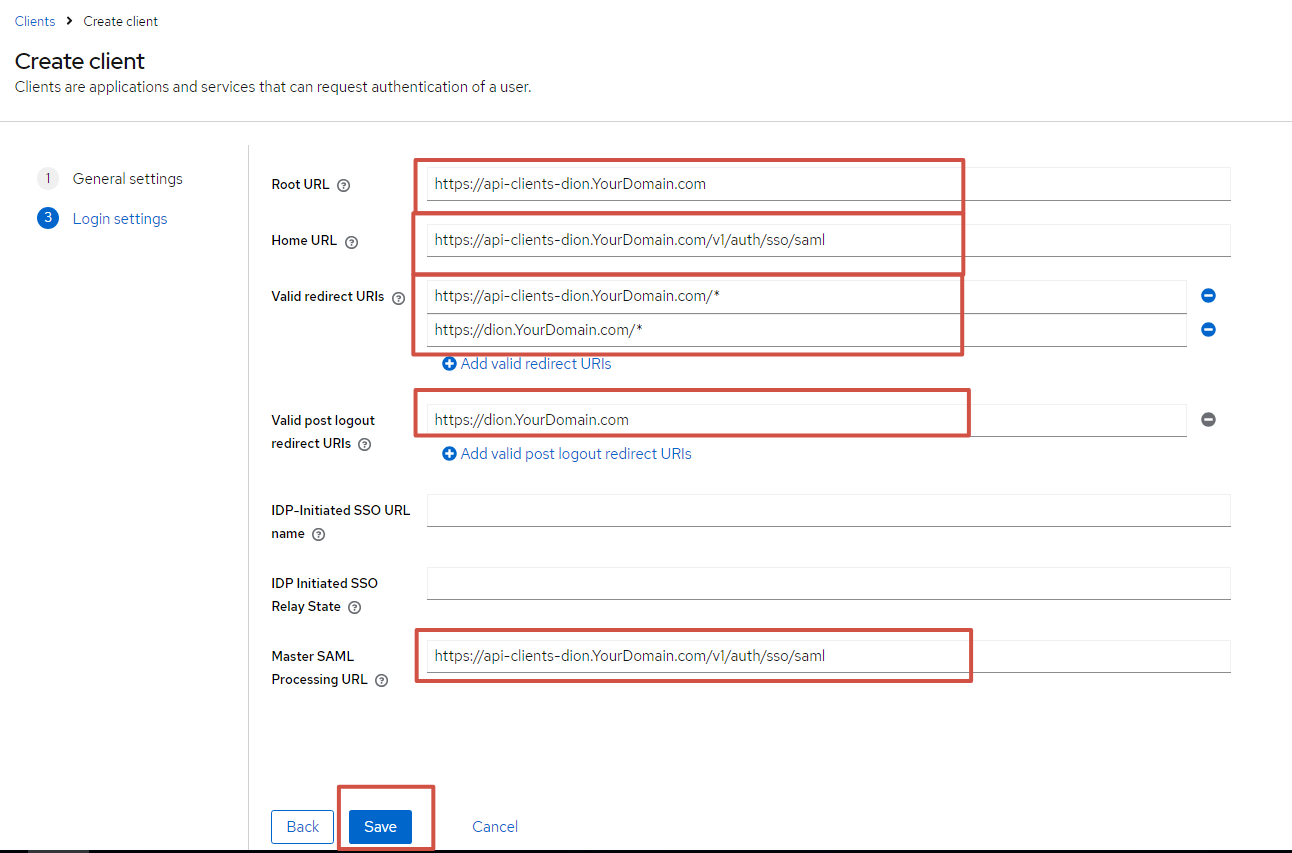

Заполните поля по образцу, cсылки для удобства копирования, необходимо заменить YOUR-DOMAIN на Ваш домен.

- https://api-clients-dion.YOUR-DOMAIN.COM/v1/auth/sso/saml

- https://api-clients-dion.YOUR-DOMAIN.COM/

- https://dion.YOUR-DOMAIN.COM/

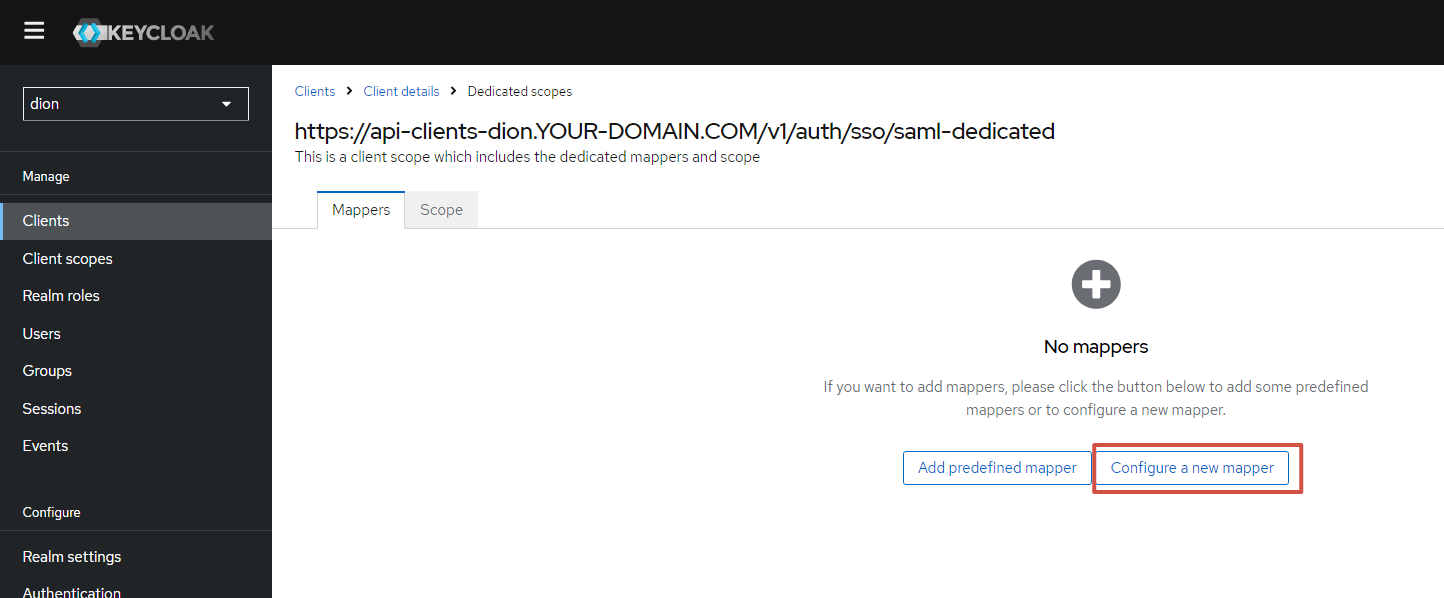

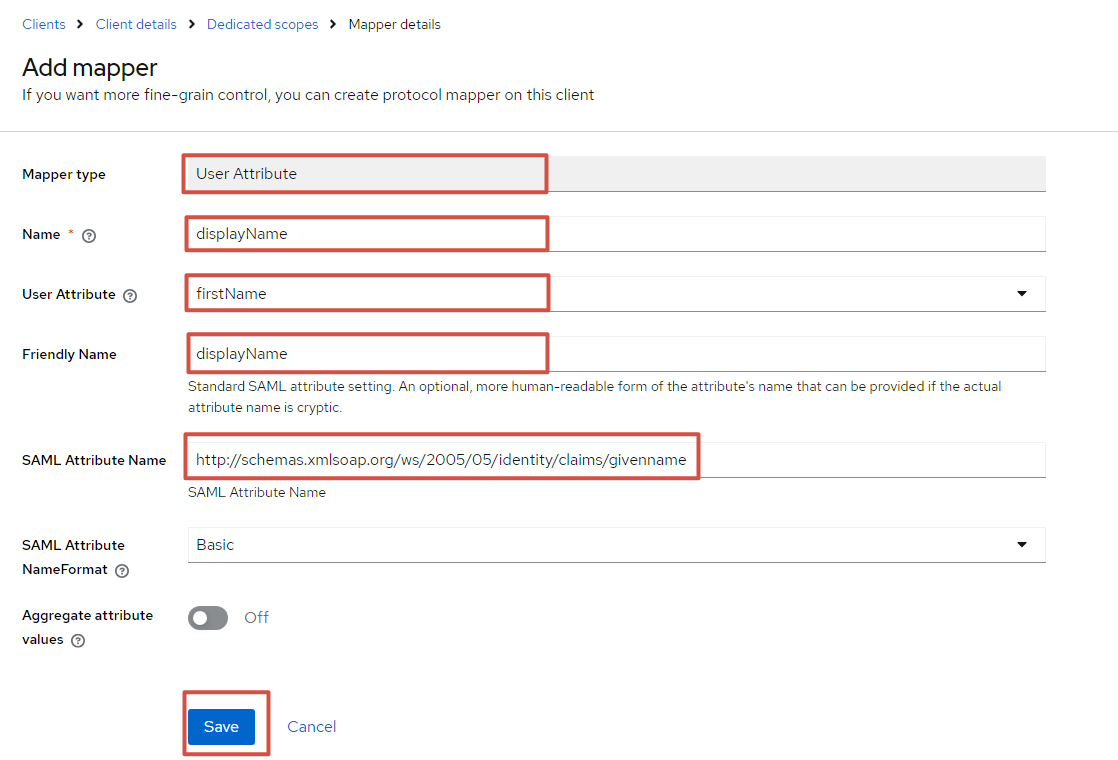

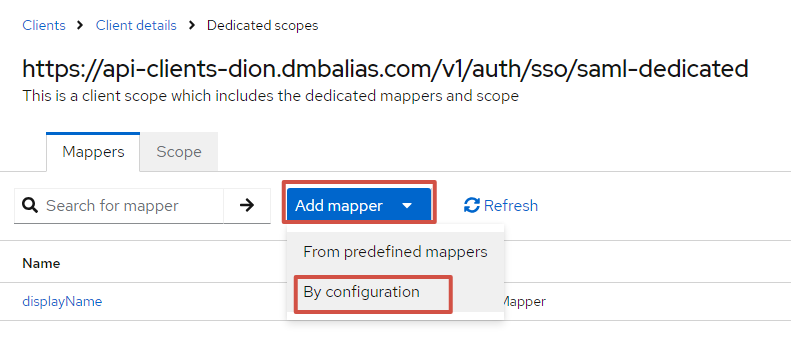

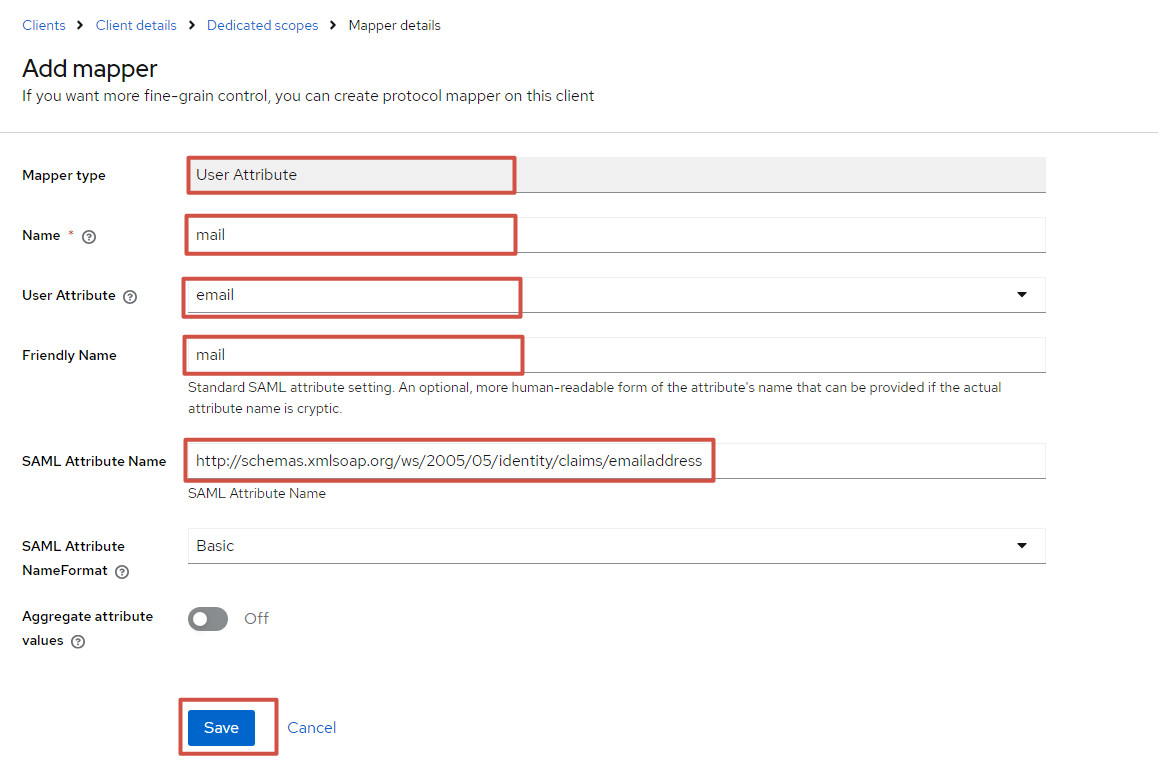

Далее необходимо вручную создать два Mapper-а типа «User Attribute».

Ссылки для удобства копирования:

- http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname

- http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress

.png)

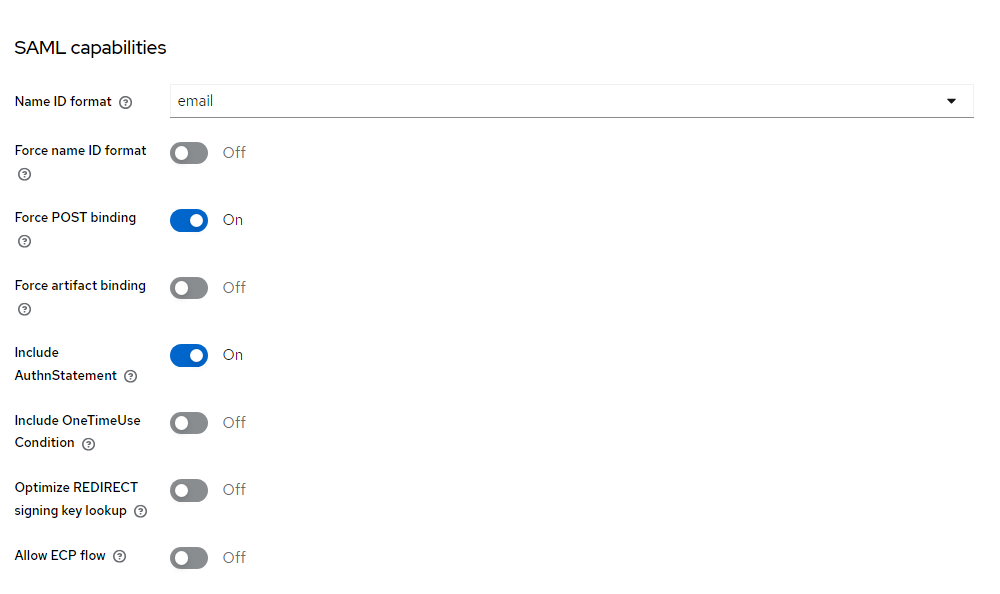

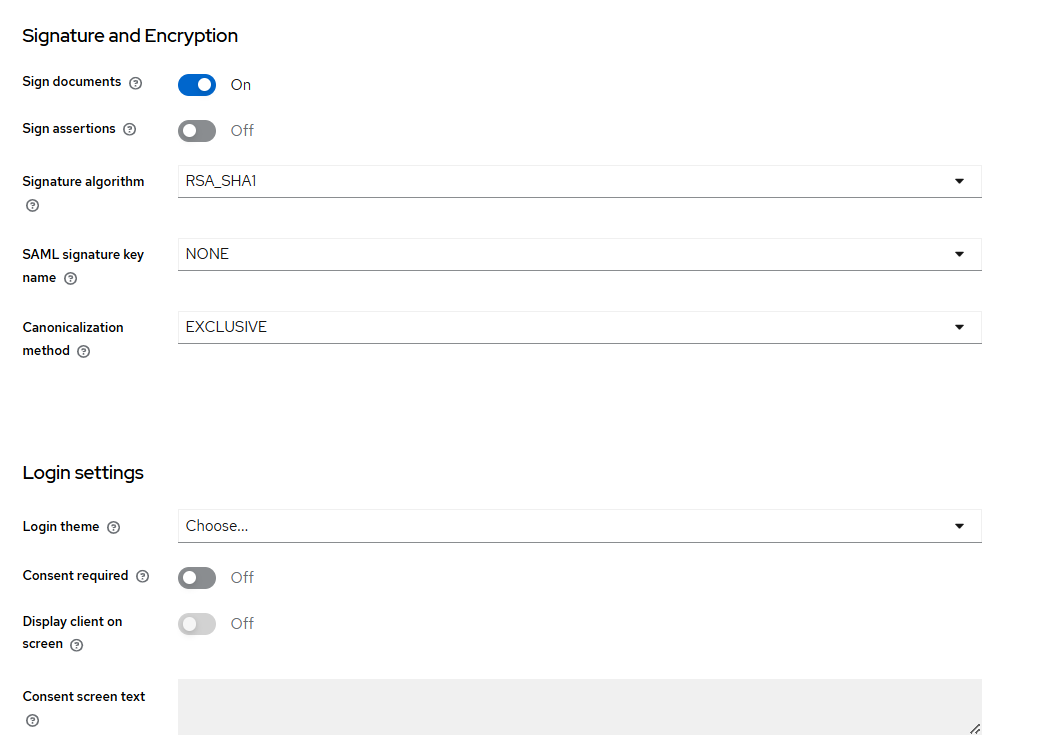

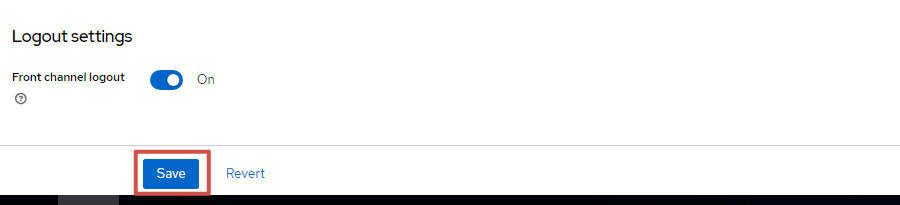

Разделы Roles, Sessions и Advanced оставьте без изменений.

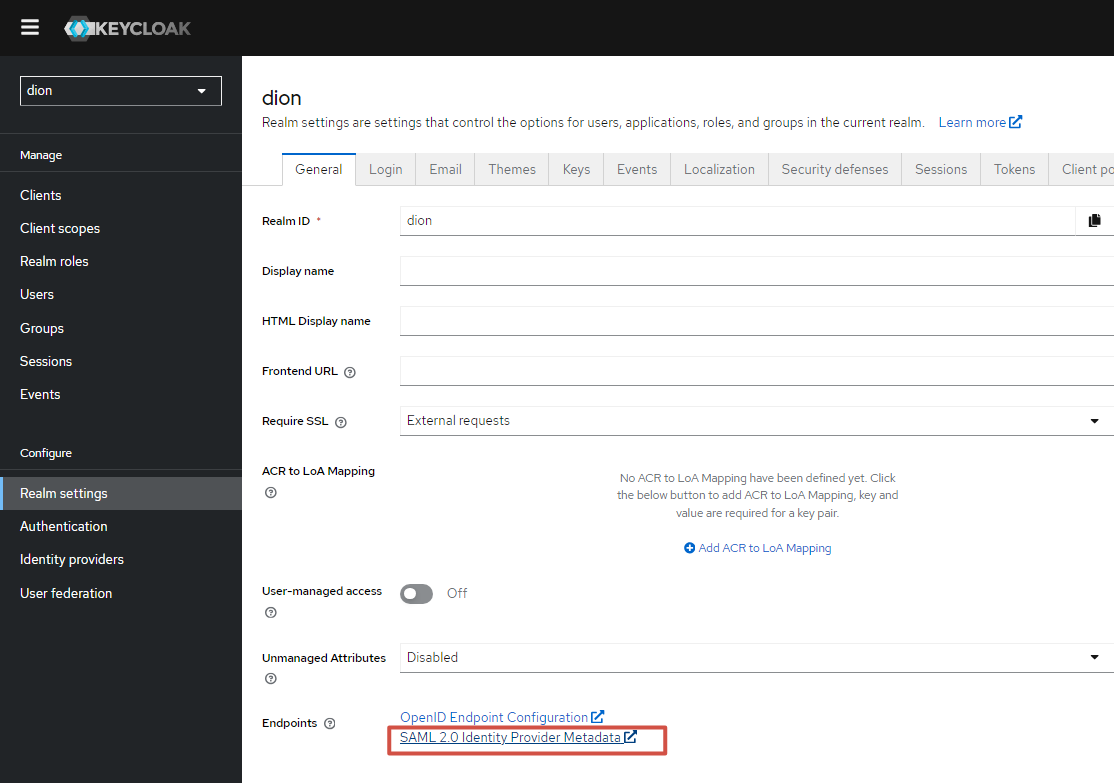

¶ Realm Settings

Перейдите в Realm Settings.

Скопируйте ссылку SAML 2.0 Identity Provider Metadata. Это ссылка на метаданные. Она потребуется для настроек в административной панели DION.

Ссылка на страницу входа: https://ваш_домен/realms/ваш_realm_dion/protocol/saml

Обратите внимание, что имя realm в этой ссылке чувствительно к регистру!

Если realm называется DION, ссылка должна выглядеть так: https://ваш_домен/realms/DION/protocol/saml

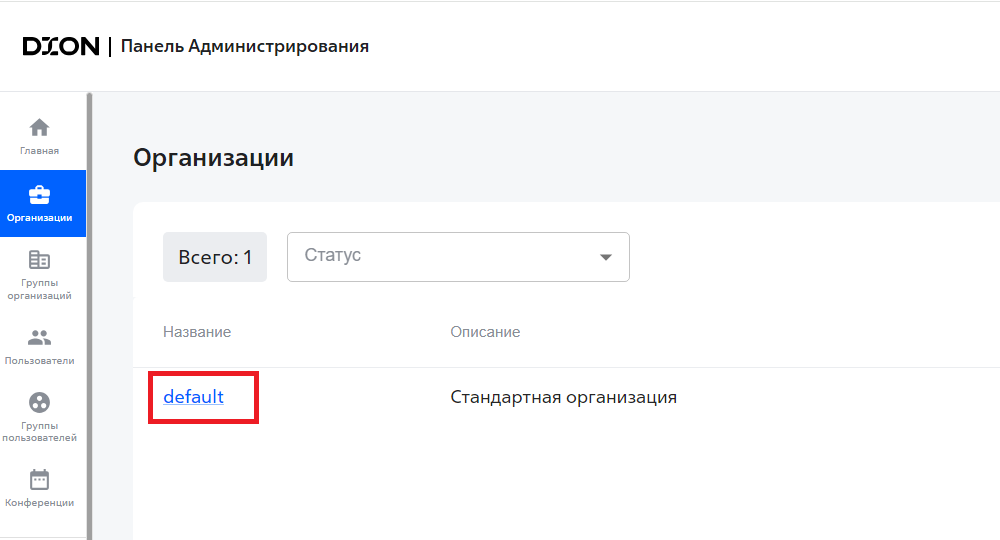

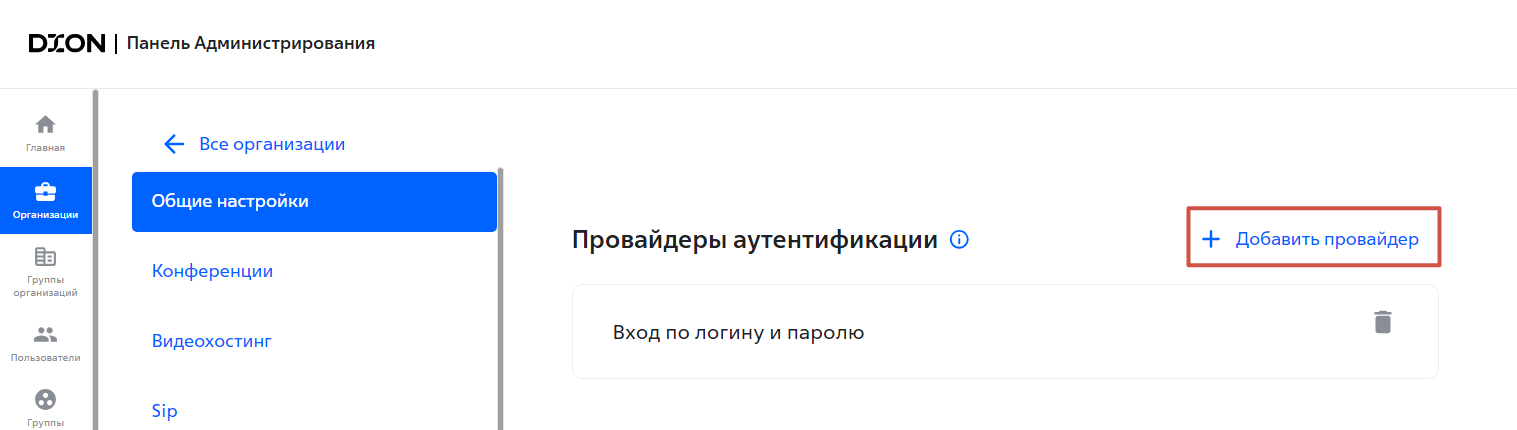

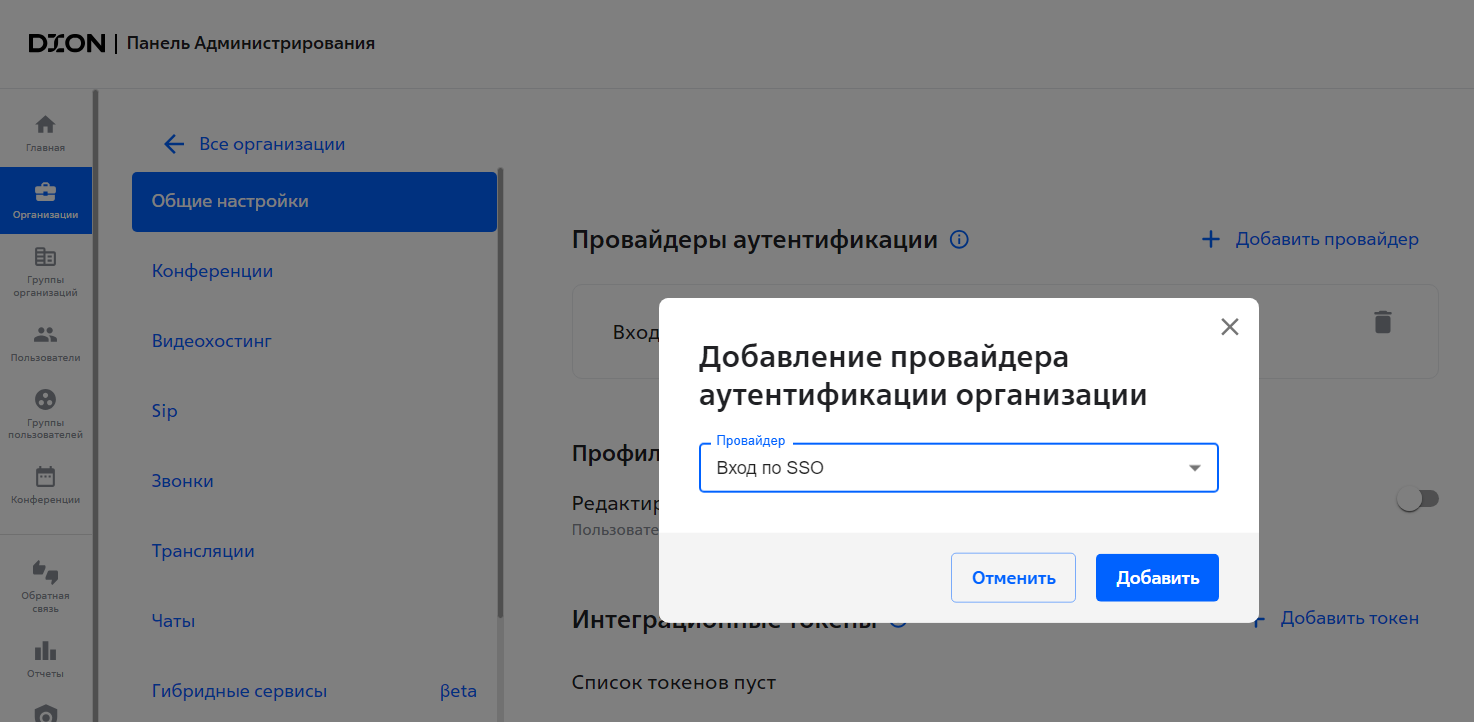

¶ Настройка DION

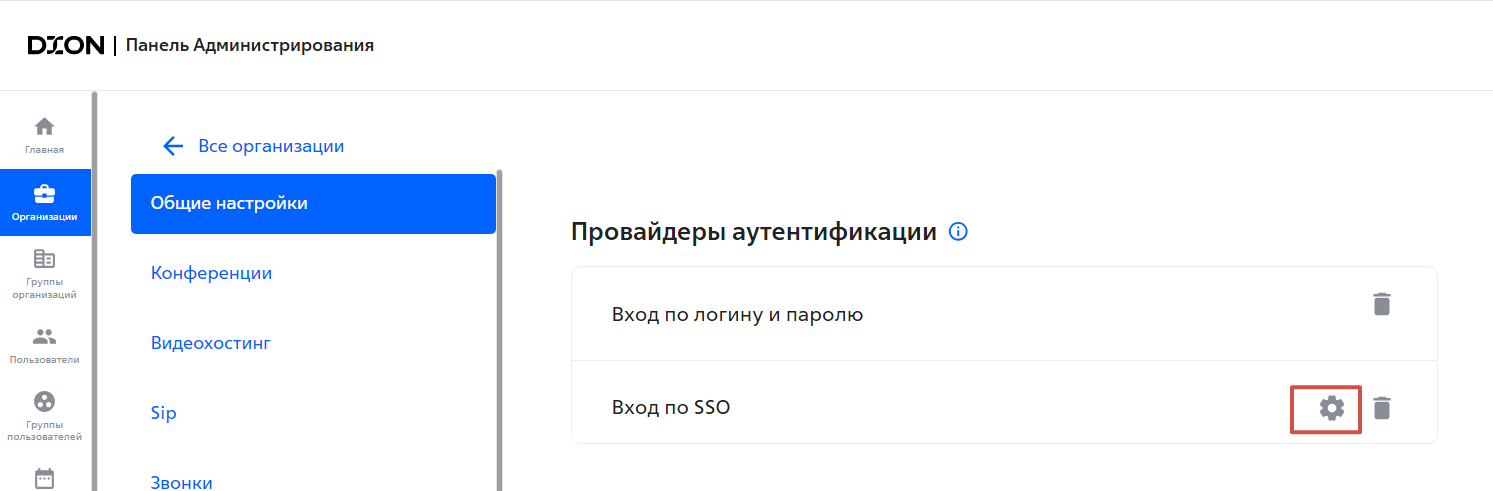

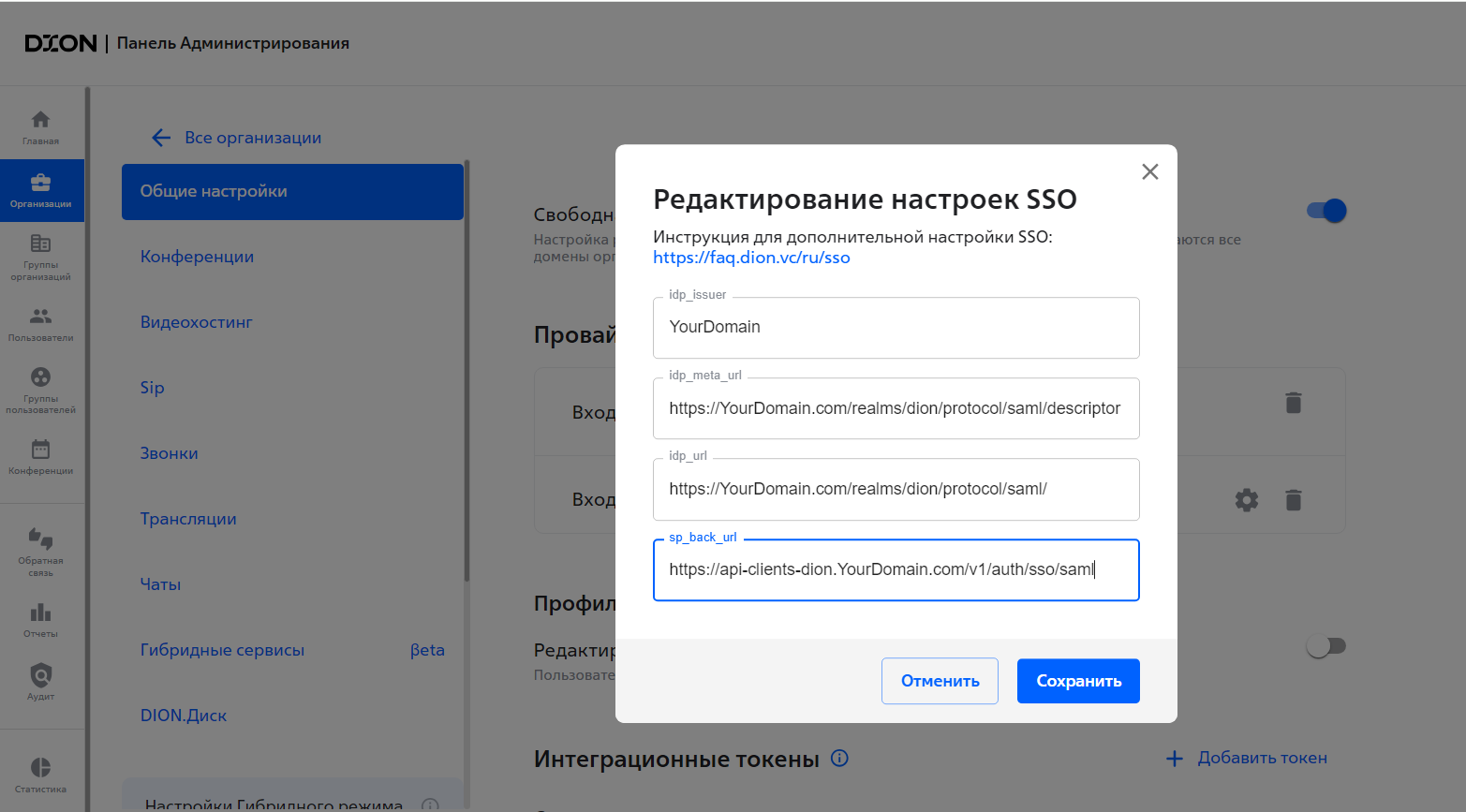

Перейдите в административной панели DION и произведите настройку провайдера аутентификации.

Способы входа описан в инструкции Панель администратора.

Ссылки для удобства копирования.

Необходимо заменить YourDomain на Ваш домен.

https://YourDomain.com/realms/dion/protocol/saml/descriptor

https://YourDomain.com/realms/dion/protocol/saml/

https://api-clients-dion.YourDomain.com/v1/auth/sso/saml

После успешного выполнения шагов из инструкции вход по SSO должен быть работоспособен.

Если в процессе настройки SSO у вас возникли затруднения или вопросы, вы можете задать их службе поддержки пользователей support@diongo.ru с темой письма "ONPREM / SSO / <Название организации>"